Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Une analyse exhaustive de FIN7 a démasqué la hiérarchie organisationnelle du syndicat de la cybercriminalité, ainsi que son rôle d’affilié pour le montage d’attaques de ransomwares.

Il a également révélé des associations plus profondes entre le groupe et l’écosystème de menaces plus large comprenant les familles de rançongiciels DarkSide, REvil et LockBit, aujourd’hui disparues.

Le groupe de menaces très actif, également connu sous le nom de Carbanak, est connu pour utiliser un vaste arsenal d’outils et de tactiques pour élargir ses « horizons de la cybercriminalité », notamment en ajoutant des ransomwares à son livre de jeu et en créant de fausses sociétés de sécurité pour inciter les chercheurs à mener des attaques de ransomware sous sous couvert de tests d’intrusion.

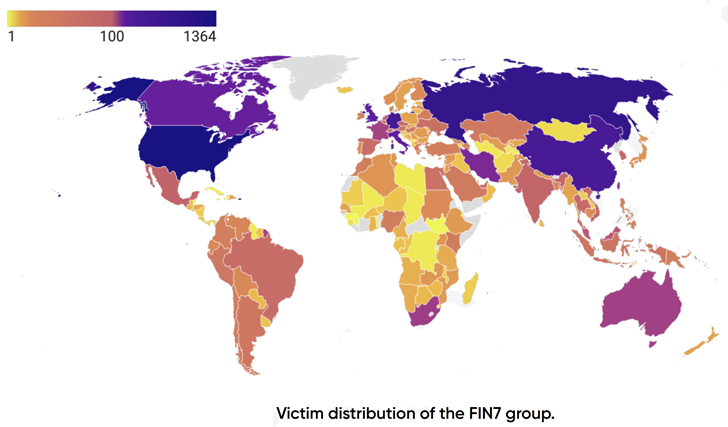

Plus de 8 147 victimes ont été compromises par l’adversaire à motivation financière à travers le monde, la majorité des entités étant situées aux États-Unis. D’autres pays importants sont la Chine, l’Allemagne, le Canada, l’Italie et le Royaume-Uni.

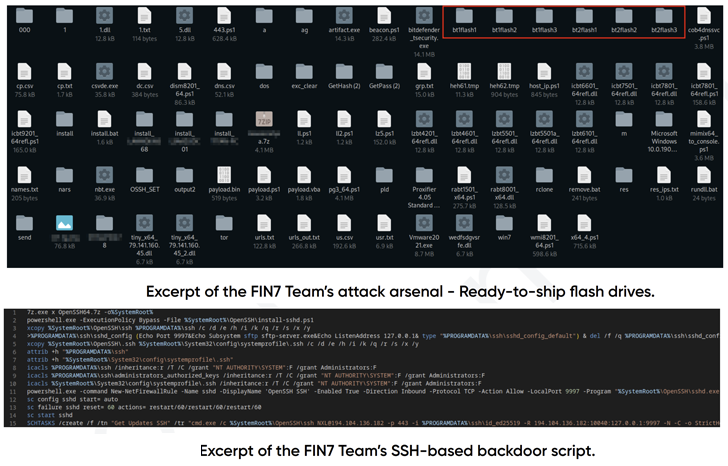

Les techniques d’intrusion de FIN7, au fil des ans, se sont diversifiées au-delà de l’ingénierie sociale traditionnelle pour inclure les clés USB infectées, la compromission de la chaîne d’approvisionnement logicielle et l’utilisation d’informations d’identification volées achetées sur des marchés clandestins.

« Aujourd’hui, son approche initiale consiste à sélectionner avec soin les entreprises de grande valeur dans le pool de systèmes d’entreprise déjà compromis et à les forcer à payer des rançons importantes pour restaurer leurs données ou à rechercher des moyens uniques de monétiser les données et l’accès à distance », PRODAFT m’a dit dans un rapport partagé avec The Hacker News.

Selon la société suisse de cybersécurité, il a également été observé que les acteurs de la menace militarisent les failles de Microsoft Exchange telles que les failles CVE-2020-0688, CVE-2021-42321, ProxyLogon et ProxyShell dans Microsoft Exchange Server pour prendre pied dans les environnements cibles. .

Malgré l’utilisation de tactiques de double extorsion, les attaques montées par le groupe ont déployé des portes dérobées sur les systèmes compromis, même dans les scénarios où la victime a déjà payé une rançon.

L’idée est de revendre l’accès à d’autres tenues de rançongiciels et de recibler les victimes dans le cadre de son système de gain d’argent illicite, soulignant ses tentatives de minimiser les efforts et de maximiser les profits, sans parler de prioriser les entreprises en fonction de leurs revenus annuels, des dates de fondation, et le nombre d’employés.

Cela « démontre un type particulier d’étude de faisabilité considérée comme un comportement unique parmi les groupes de cybercriminalité », ont déclaré les chercheurs.

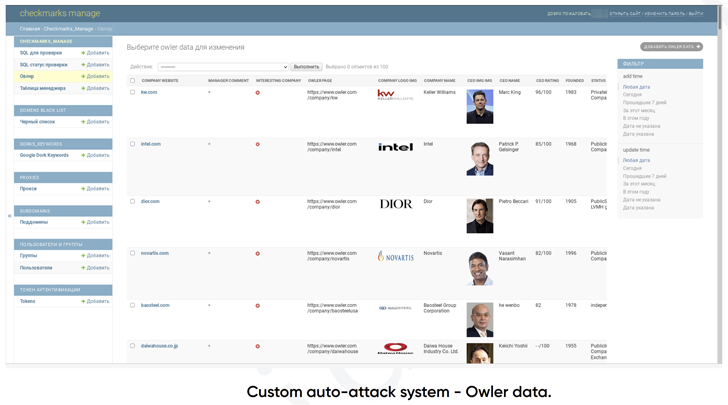

Autrement dit, le modus operandi de FIN7 se résume à ceci : il utilise des services comme Dun & Bradstreet (DNB), Crunchbase, Owler et Zoominfo pour présélectionner les entreprises et les organisations avec les revenus les plus élevés. Il utilise également d’autres plates-formes d’analyse de sites Web telles que MuStat et Similarweb pour surveiller le trafic vers les sites des victimes.

L’accès initial est ensuite obtenu via l’un des nombreux vecteurs d’intrusion, suivi de l’exfiltration des données, du cryptage des fichiers et éventuellement de la détermination du montant de la rançon en fonction des revenus de l’entreprise.

Ces séquences d’infection sont également conçues pour charger les chevaux de Troie d’accès à distance tels que Carbanak, Lizar (alias Tirion) et IceBotdont le dernier a été documenté pour la première fois par Gemini Advisory, propriété de Recorded Future, en janvier 2022.

D’autres outils développés par FIN7 comprennent des modules pour automatiser les analyses des serveurs Microsoft Exchange vulnérables et d’autres applications Web accessibles au public, ainsi que Cobalt Strike pour la post-exploitation.

Dans une autre indication que les groupes criminels fonctionnent comme des entreprises traditionnelles, FIN7 suit une structure d’équipe composée d’équipes de direction de haut niveau, de développeurs, de pentesters, d’affiliés et de marketing, chacun étant chargé de responsabilités individuelles.

Alors que deux membres nommés Alex et Rash sont les principaux acteurs derrière l’opération, un troisième membre de la direction nommé Sergey-Oleg est chargé de déléguer des tâches aux autres associés du groupe et de superviser leur exécution.

Cependant, il a également été observé que les opérateurs occupant des postes d’administrateur se livrent à la coercition et au chantage pour intimider les membres de l’équipe afin qu’ils travaillent davantage et lancent des ultimatums pour « blesser les membres de leur famille en cas de démission ou d’évasion de leurs responsabilités ».

Les résultats surviennent plus d’un mois après que la société de cybersécurité SentinelOne a identifié des liens potentiels entre FIN7 et l’opération de rançongiciel Black Basta.

« FIN7 s’est imposé comme un groupe APT extraordinairement polyvalent et bien connu qui cible les entreprises », a conclu PRODAFT.

« Leur initiative consiste à effectuer des recherches approfondies sur les entreprises en fonction de leurs revenus, du nombre d’employés, du siège social et des informations sur le site Web afin d’identifier les cibles les plus rentables. Bien qu’elles aient des problèmes internes liés à la répartition inégale des ressources monétaires obtenues et à des pratiques quelque peu douteuses envers leurs membres. , ils ont réussi à établir une forte présence dans le domaine de la cybercriminalité. »

Poster un commentaire