Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Un acteur de menace persistante avancée (APT) connu sous le nom de Souffle du dragon a été observé ajoutant de nouvelles couches de complexité à ses attaques en adoptant un nouveau Chargement latéral de DLL mécanisme.

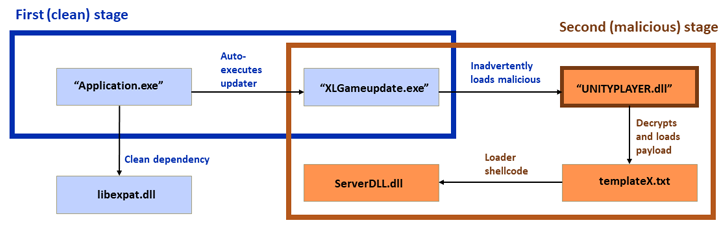

« L’attaque est basée sur une attaque de chargement latéral classique, consistant en une application propre, un chargeur malveillant et une charge utile chiffrée, avec diverses modifications apportées à ces composants au fil du temps », a déclaré Gabor Szappanos, chercheur chez Sophos. a dit.

« Les dernières campagnes ajoutent une touche dans laquelle une application propre de première étape charge une deuxième application propre et l’exécute automatiquement. La deuxième application propre charge la DLL de chargeur malveillante. Après cela, la DLL de chargeur malveillant s’exécute la charge utile finale. »

L’opération Dragon Breath, également suivie sous les noms APT-Q-27 et Golden Eye, a été d’abord documenté par QiAnXin en 2020, détaillant une campagne de point d’eau conçue pour inciter les utilisateurs à télécharger un programme d’installation Windows cheval de Troie pour Telegram.

UN subséquent campagne détaillé par la société chinoise de cybersécurité en mai 2022 a mis en évidence l’utilisation continue des installateurs de Telegram comme leurre pour déployer des charges utiles supplémentaires telles que gh0st RAT.

Dragon Breath ferait également partie d’une entité plus large appelée Miuuti Group, l’adversaire étant qualifié d’entité « chinoisante » ciblant les industries des jeux et des jeux d’argent en ligne, rejoignant d’autres groupes d’activités chinois comme Dragon Castling, Danse du dragonet Terre Berberoka.

La stratégie de chargement latéral de DLL en double dip, selon Sophos, a été exploitée dans des attaques ciblant des utilisateurs aux Philippines, au Japon, à Taïwan, à Singapour, à Hong Kong et en Chine. Ces tentatives d’intrusion ont finalement échoué.

Le vecteur initial est un faux site Web hébergeant un programme d’installation pour Telegram qui, lorsqu’il est ouvert, crée un raccourci sur le bureau conçu pour charger des composants malveillants dans les coulisses lors du lancement, tout en affichant également à la victime l’interface utilisateur de l’application Telegram.

De plus, on pense que l’adversaire a créé plusieurs variantes du schéma dans lequel des installateurs falsifiés pour d’autres applications, telles que LetsVPN et WhatsApp, sont utilisés pour lancer la chaîne d’attaque.

WEBINAIRE À VENIR

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

L’étape suivante implique l’utilisation d’une deuxième application propre comme intermédiaire pour éviter la détection et charger la charge utile finale via une DLL malveillante.

La charge utile fonctionne comme une porte dérobée capable de télécharger et d’exécuter des fichiers, d’effacer les journaux d’événements, d’extraire et de définir le contenu du presse-papiers, d’exécuter des commandes arbitraires et de voler la crypto-monnaie de l’extension de portefeuille MetaMask pour Google Chrome.

« Le chargement latéral de DLL, identifié pour la première fois dans les produits Windows en 2010 mais répandu sur plusieurs plates-formes, continue d’être une tactique efficace et attrayante pour les acteurs de la menace », a déclaré Szappanos.

« Cette technique d’application à double nettoyage employée par le groupe Dragon Breath, ciblant un secteur d’utilisateurs (les jeux d’argent en ligne) qui a traditionnellement été moins examiné par les chercheurs en sécurité, représente la vitalité continue de cette approche. »

Poster un commentaire