Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

La Ne pas l’équipe l’acteur de la menace a mis à jour son Jaca Boîte à outils Windows contre les logiciels malveillants avec des fonctionnalités améliorées, y compris un module de vol remanié conçu pour piller les informations des navigateurs Google Chrome et Mozilla Firefox.

Les améliorations incluent également une nouvelle chaîne d’infection qui intègre des composants auparavant non documentés au cadre modulaire, les chercheurs de Morphisec Hido Cohen et Arnold Osipov divulgué dans un rapport publié la semaine dernière.

Également connue sous le nom d’APT-C-35 et de Viceroy Tiger, l’équipe Donot est connue pour avoir jeté son dévolu sur des entités militaires, diplomatiques, gouvernementales et de défense en Inde, au Pakistan, au Sri Lanka et au Bangladesh, entre autres au moins depuis 2016.

Des preuves découvertes par Amnesty International en octobre 2021 reliaient l’infrastructure d’attaque du groupe à une société indienne de cybersécurité appelée Innefu Labs.

Les campagnes de harponnage contenant des documents Microsoft Office malveillants sont la voie de diffusion préférée des logiciels malveillants, suivies par l’exploitation des macros et d’autres vulnérabilités connues dans le logiciel de productivité pour lancer la porte dérobée.

Les dernières découvertes de Morphisec s’appuient sur un rapport antérieur de la société de cybersécurité ESET, qui détaillait les intrusions de l’adversaire contre des organisations militaires basées en Asie du Sud en utilisant plusieurs versions de son framework de logiciels malveillants yty, dont Jaca.

Cela implique l’utilisation de documents RTF qui incitent les utilisateurs à activer des macros, ce qui entraîne l’exécution d’un morceau de shellcode injecté dans la mémoire qui, à son tour, est orchestré pour télécharger un shellcode de deuxième étape à partir de son command-and-control (C2) serveur.

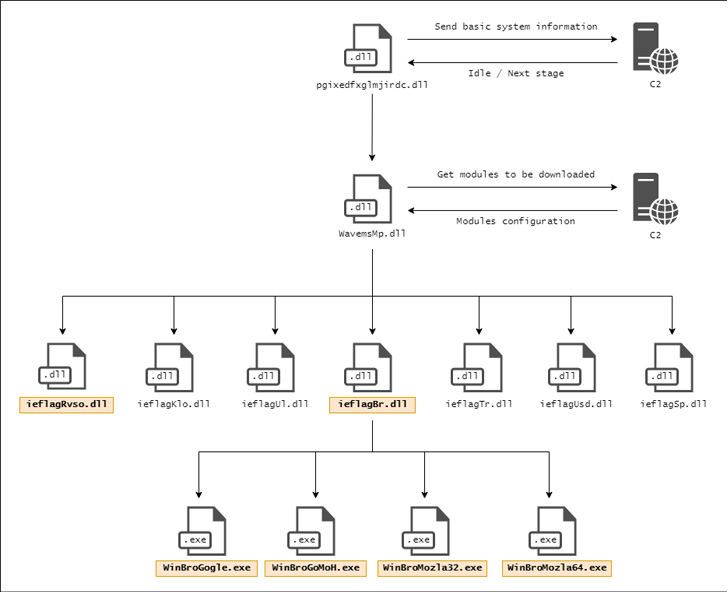

La deuxième étape agit ensuite comme un canal pour récupérer un fichier DLL (« pgixedfxglmjirdc.dll » à partir d’un autre serveur distant, qui démarre l’infection réelle en signalant les informations système au serveur C2, en établissant la persistance via une tâche planifiée et en récupérant la DLL de l’étape suivante (« WavemsMp.dll »).

« Le but principal de cette étape est de télécharger et d’exécuter les modules utilisés pour voler les informations de l’utilisateur », ont noté les chercheurs. « Pour comprendre quels modules sont utilisés dans l’infection actuelle, le logiciel malveillant communique avec un autre serveur C2. »

Le domaine C2, quant à lui, est obtenu en accédant à un lien embarqué qui pointe vers un document Google Drive, permettant au malware d’accéder à une configuration qui dicte les modules à télécharger et à exécuter.

Ces modules étendent les fonctionnalités du logiciel malveillant et collectent un large éventail de données telles que les frappes au clavier, les captures d’écran, les fichiers et les informations stockées dans les navigateurs Web. En outre, une partie de l’ensemble d’outils est un module de shell inversé qui accorde à l’acteur un accès à distance à la machine victime.

Ce développement est un autre signe que les acteurs de la menace adaptent activement leurs tactiques et techniques qui sont les plus efficaces pour obtenir l’infection initiale et maintenir l’accès à distance pendant de longues périodes.

« Se défendre contre des APT comme l’équipe Donot nécessite une stratégie de défense en profondeur qui utilise plusieurs couches de sécurité pour assurer la redondance en cas de violation d’une couche donnée », ont déclaré les chercheurs.

Poster un commentaire