Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Une erreur de l’OPSEC par un acteur de la menace iranienne a mis à nu le fonctionnement interne du groupe de piratage informatique en fournissant un aperçu rare sur «les coulisses de leurs méthodes».

Les X-Force Incident Response Intelligence Services (IRIS) d’IBM ont obtenu près de cinq heures d’enregistrements vidéo du groupe parrainé par l’État qu’il appelle ITG18 (aussi appelé Charmant chaton, Phosphoreux, ou APT35) qu’il utilise pour former ses opérateurs.

Certaines des victimes dans les vidéos comprenaient des comptes personnels de membres de la marine américaine et grecque, en plus de tentatives de phishing infructueuses dirigées contre des fonctionnaires du département d’État américain et un philanthrope irano-américain anonyme.

« Certaines des vidéos montraient que l’opérateur gérait des comptes créés par des adversaires, tandis que d’autres montraient que l’opérateur testait l’accès et exfiltrait les données de comptes précédemment compromis », des chercheurs m’a dit.

Les chercheurs d’IBM ont déclaré avoir trouvé les vidéos sur un serveur de cloud privé virtuel qui avait été laissé exposé en raison d’une mauvaise configuration des paramètres de sécurité. Le serveur, qui hébergeait également plusieurs domaines ITG18 plus tôt cette année, contenait plus de 40 gigaoctets de données.

Les fichiers vidéo découverts montrent qu’ITG18 avait accès aux informations d’identification de messagerie et de médias sociaux des cibles obtenues via hameçonnage, en utilisant les informations pour vous connecter aux comptes, supprimer les notifications de connexions suspectes afin de ne pas alerter les victimes et exfiltrer les contacts, les photos et les documents de Google Drive.

« L’opérateur a également pu se connecter à Google Takeout (takeout.google.com) des victimes, qui permet à un utilisateur d’exporter du contenu à partir de son compte Google, afin d’inclure l’historique de localisation, les informations de Chrome et les appareils Android associés », les chercheurs c’est noté.

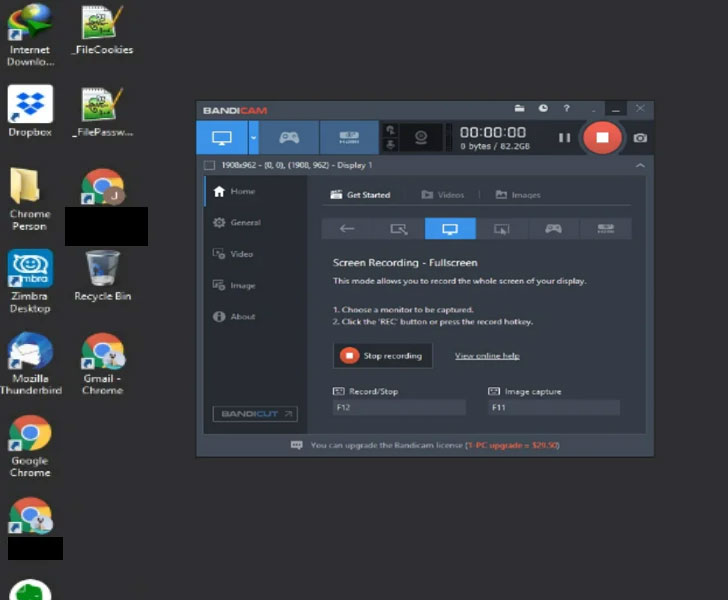

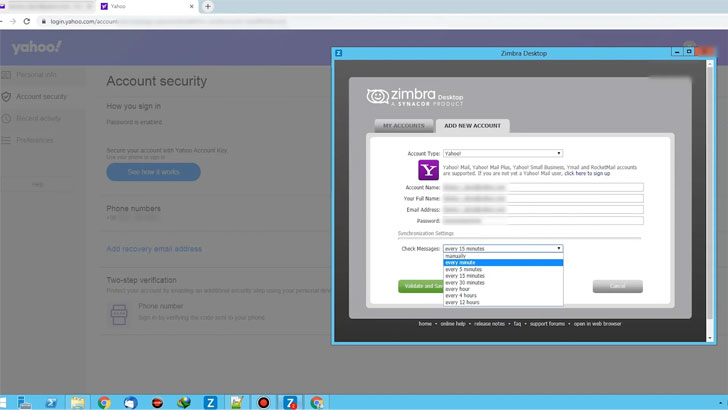

En plus de cela, les vidéos – capturées à l’aide de l’outil d’enregistrement d’écran de Bandicam – montrent également que les acteurs derrière l’opération ont connecté les informations d’identification des victimes au logiciel de collaboration de messagerie de Zimbra dans le but de surveiller et de gérer les comptes de messagerie compromis.

En dehors des comptes de messagerie, les chercheurs ont déclaré avoir trouvé que les attaquants utilisaient une longue liste de noms d’utilisateur et de mots de passe compromis sur au moins 75 sites Web différents, allant des banques au streaming vidéo et musical en passant par quelque chose d’aussi trivial que la livraison de pizza et les produits pour bébés.

D’autres clips montraient le groupe ITG18 exploitant le factice Yahoo! comptes, qui incluent un numéro de téléphone avec l’indicatif du pays de l’Iran (+98), les utilisant pour envoyer les e-mails de phishing, dont certains ont rebondi, suggérant que les e-mails n’ont pas atteint la boîte de réception de la victime.

« Pendant les vidéos où l’opérateur validait les informations d’identification de la victime, si l’opérateur s’authentifiait avec succès auprès d’un site configuré avec l’authentification multifacteur (MFA), il s’arrêtait et passait à un autre ensemble d’informations d’identification sans y accéder », ont déclaré les chercheurs. .

ITG18 cible depuis longtemps le personnel militaire, diplomatique et gouvernemental des États-Unis et du Moyen-Orient pour la collecte de renseignements et l’espionnage au service des intérêts géopolitiques de l’Iran.

Si quoi que ce soit, la découverte met l’accent sur la nécessité de sécuriser vos comptes en utilisant des mots de passe plus forts, en activant l’authentification à deux facteurs et en examinant et en limitant l’accès aux applications tierces.

« La compromission des dossiers personnels des membres de la marine grecque et américaine pourrait être en faveur d’opérations d’espionnage liées à de nombreuses procédures se déroulant dans le golfe d’Oman et le golfe Persique », ont conclu les chercheurs d’IBM X-Force. « Le groupe a fait preuve de persévérance dans ses opérations et de création cohérente de nouvelles infrastructures malgré de multiples divulgations publiques et un large reporting sur son activité. »

Poster un commentaire