Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Alors que les hôpitaux du monde entier s’efforcent de répondre à la crise des coronavirus, les cybercriminels – sans conscience ni empathie – s’en prennent continuellement aux organismes de soins de santé, aux établissements de recherche et aux autres organisations gouvernementales en leur proposant des rançons et en les privant d’informations malveillantes.

La nouvelle recherche, publiée par Palo Alto Networks et partagée avec The Hacker News, confirmé que « les acteurs de la menace qui profitent de la cybercriminalité iront jusqu’au bout, y compris en ciblant les organisations qui sont en première ligne et en répondant à la pandémie au quotidien ».

Bien que la société de sécurité n’ait pas nommé les dernières victimes, elle a déclaré qu’une organisation de soins de santé du gouvernement canadien et une université de recherche médicale canadienne ont toutes deux été victimes d’attaques à base de rançon, car les groupes criminels cherchent à exploiter la crise à des fins financières.

Les attaques ont été détectées entre le 24 et le 26 mars et ont été lancées dans le cadre des campagnes de phishing sur le thème des coronavirus qui se sont généralisées ces derniers mois.

La divulgation de Palo Alto Networks intervient alors que le ministère américain de la santé et des services sociaux (HHS), entreprise de biotechnologie 10x Génomique, Hôpital universitaire de Brno en République tchèque, et Recherche sur les médicaments de Hammersmith ont été touchés par cyberattaques au cours des dernières semaines.

Fournir des rançons en exploitant le CVE-2012-0158

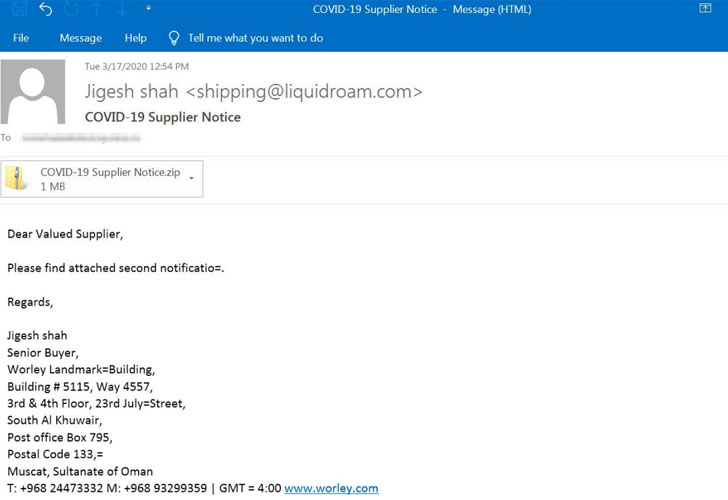

Selon les chercheurs, la campagne a commencé par des courriels malveillants envoyés à partir d’une adresse usurpée imitant l’Organisation mondiale de la santé (noreply@who[.]int) qui ont été envoyées à un certain nombre de personnes associées à l’organisation de soins de santé qui participe activement aux efforts de réponse à COVID-19.

Les leurres par courrier électronique contenaient un document en format RTF (rich text format) intitulé « 20200323-sitrep-63-covid-19.docqui, une fois ouverte, a tenté de fournir un logiciel rançon EDA2 en exploitant une vulnérabilité connue de dépassement de tampon (CVE-2012-0158) dans les contrôles ActiveX ListView / TreeView de Microsoft dans la bibliothèque MSCOMCTL.OCX.

« Il est intéressant de noter que même si le nom du fichier fait clairement référence à une date précise (le 23 mars 2020), le nom du fichier n’a pas été mis à jour au cours de la campagne pour refléter les dates actuelles », ont noté les chercheurs de Palo Alto Networks.

« Il est également intéressant de constater que les auteurs de logiciels malveillants n’ont pas tenté de faire paraître leurs appâts légitimes de quelque manière que ce soit ; il est clair dès la première page du document que quelque chose ne va pas ».

Lors de l’exécution, le binaire du logiciel de rançon contacte le serveur de commande et de contrôle (C2) pour télécharger une image qui sert de notification principale de l’infection par le logiciel de rançon sur l’appareil de la victime, et transmet ensuite les détails de l’hôte pour créer une clé personnalisée afin de crypter les fichiers sur le bureau du système avec une extension « .locked20 ».

En plus de recevoir la clé, l’hôte infecté utilise une requête HTTP Post pour envoyer la clé de décryptage, cryptée à l’aide d’AES, au serveur C2.

Palo Alto Networks a établi que la souche du logiciel de rançon était EDA2 en se basant sur la structure de code du binaire et sur les comportements du logiciel de rançon basés sur l’hôte et le réseau. EDA2 et Hidden Tear sont considérés comme l’un des premier logiciel libre de rançon qui ont été créés à des fins éducatives mais qui ont depuis été utilisés abusivement par des pirates informatiques pour poursuivre leurs propres intérêts.

Un pic dans les incidents de rançon

Les attaques par rançon sont la conséquence d’une augmentation des autres cyberattaques liées à la pandémie. Ils ont inclus une éruption de courriels d’hameçonnage qui tentent de profiter de la crise pour persuader les gens de cliquer sur des liens qui téléchargent des logiciels malveillants ou des logiciels contre rançon sur leurs ordinateurs.

En outre, le rapport de Check Point Research sur le phishing de marques pour le premier trimestre 2020 a observé une hausse du phishing mobile, les gens passant plus de temps sur leur téléphone pour obtenir des informations sur l’épidémie et pour travailler. Des attaquants ont été découverts en train d’imiter des services populaires tels que Netflix, Airbnb et Chase Bank pour voler des identifiants de connexion.

Les hôpitaux étant soumis à des contraintes de temps et à la pression due à la pandémie en cours, les pirates informatiques comptent sur les organisations pour payer des rançons afin de récupérer l’accès aux systèmes critiques et d’éviter l’interruption des soins aux patients.

Un rapport publié par RisKIQ a constaté la semaine dernière que les attaques de logiciels de rançon sur les établissements médicaux ont augmenté de 35 % entre 2016 et 2019, la demande moyenne de rançon étant de 59 000 dollars sur 127 incidents. La société de cybersécurité a déclaré que les pirates favorisaient également les petits hôpitaux et les centres de soins pour des raisons allant du soutien à la sécurité à une probabilité accrue de répondre aux demandes de rançon.

La recrudescence des attaques de logiciels de rançon contre le secteur médical a incité Interpol pour émettre un avertissement sur la menace qui pèse sur les pays membres.

« Les cybercriminels utilisent des logiciels de rançon pour tenir les hôpitaux et les services médicaux en otage numérique, les empêchant d’accéder aux fichiers et aux systèmes vitaux jusqu’à ce qu’une rançon soit payée », a déclaré l’agence.

Pour protéger les systèmes contre de telles attaques, Interpol a mis en garde les organisations contre les tentatives d’hameçonnage, le cryptage des données sensibles et les sauvegardes périodiques des données, outre leur stockage hors ligne ou sur un autre réseau pour contrecarrer les cybercriminels.

Poster un commentaire