Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Une nouvelle campagne de logiciels malveillants a été découverte, utilisant des leurres sur le thème des coronavirus pour frapper le gouvernement et les secteurs de l’énergie en Azerbaïdjan avec des chevaux de Troie d’accès à distance (RAT) capables d’exfiltrer des documents sensibles, des frappes de clavier, des mots de passe, et même des images de la webcam.

Les attaques ciblées utilisent des documents Microsoft Word comme compte-gouttes pour déployer une RAT basée sur Python, jusqu’alors inconnue, et baptisée « PoetRAT » en raison de diverses références aux sonnets du dramaturge anglais William Shakespeare.

« La RAT possède toutes les caractéristiques standard de ce type de logiciel malveillant, ce qui lui permet de contrôler entièrement le système compromis pour l’opération », a déclaré Cisco Talos dans une analyse publiée la semaine dernière.

Selon les chercheurs, le malware vise spécifiquement les systèmes de contrôle et d’acquisition de données (SCADA) dans l’industrie de l’énergie, comme les systèmes d’éoliennes, dont l’identité n’est actuellement pas connue.

Ce développement est le dernier en date d’une recrudescence des cyberattaques l’exploitation de la Pandémie de coronavirus en cours craint comme appât pour installer des logiciels malveillants, voler des informations et faire des bénéfices.

Utilisation des leurres à thème COVID-19 comme leurre

La campagne fonctionne en ajoutant PoetRAT à un document Word qui, une fois ouvert, exécute une macro qui extrait le malware et l’exécute.

Le mécanisme exact de distribution du document Word reste flou, mais étant donné que les documents peuvent être téléchargés à partir d’une simple URL, les chercheurs soupçonnent que les victimes sont amenées à télécharger la RAT par des URL malveillantes ou des courriels de phishing.

Talos a déclaré avoir découvert cette attaque en trois vagues à partir de février, dont certaines utilisaient des documents leurres prétendant provenir d’agences gouvernementales d’Azerbaïdjan et de l’Organisation de recherche et de développement pour la défense (DRDO) de l’Inde, ou faisant allusion à COVID-19 dans leurs noms de fichiers (« C19.docx ») sans aucun contenu réel.

Quel que soit le vecteur d’attaque, la macro Visual Basic Script du document écrit le malware sur le disque sous la forme d’un fichier d’archive nommé « smile.zip », qui se compose d’un interpréteur Python et de la RAT elle-même.

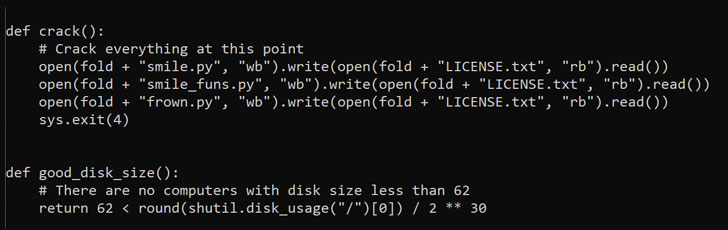

Le script Python vérifie également l’environnement dans lequel le document est ouvert pour s’assurer qu’il ne se trouve pas dans un bac à sable – en partant du principe que les bacs à sable ont des disques durs inférieurs à 62 Go. S’il détecte un environnement de bac à sable, il se supprime du système.

Modifications du registre pour gagner en persistance

Quant à la RAT, elle est dotée de deux scripts : un « frown.py » qui est chargé de communiquer avec un serveur de commande et de contrôle à distance (C2) avec un identifiant unique de dispositif, et un « smile.py » qui gère l’exécution des commandes C2 sur la machine compromise.

Ces commandes permettent à un attaquant de télécharger des fichiers sensibles, de faire des captures d’écran, de mettre fin à des processus système, de consigner des frappes de clavier (« Klog.exe ») et de voler des mots de passe stockés dans des navigateurs (« Browdec.exe »).

En outre, l’adversaire de la campagne a également déployé des outils d’exploitation supplémentaires, dont « dog.exe », un malware basé sur .NET qui surveille les chemins d’accès aux disques durs et transmet automatiquement les informations via un compte de messagerie électronique ou un FTP. Un autre outil appelé « Bewmac » permet à l’agresseur de prendre le contrôle de la webcam de la victime.

Le malware gagne en persistance en créant des clés de registre pour exécuter le script Python et peut même apporter des modifications au registre pour contourner le contrôle d’évasion de la sandbox susmentionné, éventuellement pour éviter de revérifier le même environnement.

« L’acteur a surveillé des répertoires spécifiques, signalant qu’il voulait exfiltrer certaines informations sur les victimes », ont conclu les chercheurs de Talos.

« L’agresseur voulait non seulement des informations spécifiques obtenues des victimes, mais aussi un cache complet d’informations relatives à leur victime. En utilisant Python et d’autres outils basés sur Python pendant sa campagne, l’acteur a pu éviter d’être détecté par les outils traditionnels qui ont mis sur liste blanche Python et les techniques d’exécution de Python ».

Poster un commentaire