Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

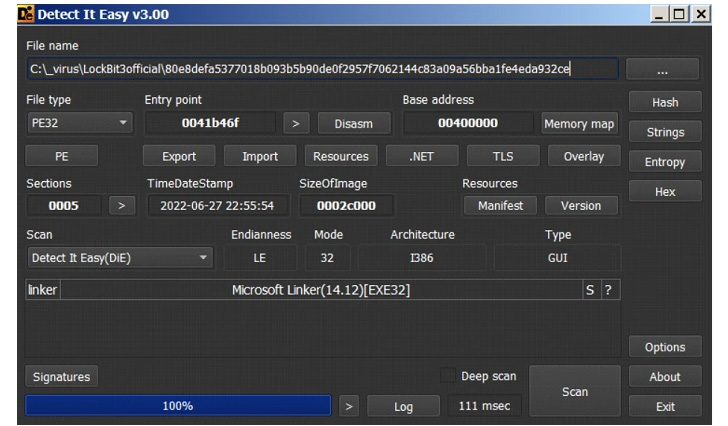

Les chercheurs en cybersécurité ont réitéré les similitudes entre la dernière itération du ransomware LockBit et BlackMatter, une variante renommée de la souche de ransomware DarkSide qui a fermé ses portes en novembre 2021.

La nouvelle version de LockBit, appelée LockBit 3.0 alias LockBit Black, est sortie en juin 2022, lançant un tout nouveau site de fuite et ce qui est le tout premier programme de prime de bogue de ransomware, aux côtés de Zcash comme option de paiement en crypto-monnaie.

Son processus de cryptage consiste à ajouter l’extension « HLJkNskOq » ou « 19MqZqZ0s » à chaque fichier et à remplacer les icônes des fichiers verrouillés par celles du fichier .ico déposé par l’échantillon LockBit pour lancer l’infection.

« Le rançongiciel laisse alors tomber sa note de rançon, qui fait référence à ‘Ilon Musk’ et au Règlement général sur la protection des données (RGPD) de l’Union européenne », ont déclaré les chercheurs de Trend Micro. a dit dans un rapport du lundi. « Enfin, il change le fond d’écran de la machine de la victime pour l’informer de l’attaque du ransomware. »

Les nombreuses similitudes entre LockBit et BlackMatter proviennent de chevauchements dans les routines d’escalade de privilèges et de collecte utilisées pour identifier les API nécessaires pour mettre fin aux processus et autres fonctions, ainsi que de l’utilisation de techniques d’anti-débogage et de threading conçues pour contrecarrer l’analyse.

Il convient également de noter son utilisation d’un argument « -pass » pour déchiffrer sa routine principale, un comportement observé dans une autre famille de rançongiciels disparue nommée Egregor, rendant effectivement le binaire plus difficile à inverser si le paramètre n’est pas disponible.

De plus, LockBit 3.0 est conçu pour vérifier la langue d’affichage de la machine victime afin d’éviter de compromettre les systèmes associés aux États de la Communauté des États indépendants (CEI).

« Un comportement notable pour cette troisième version de LockBit est sa technique de suppression de fichier : au lieu d’utiliser cmd.exe pour exécuter un fichier de commandes ou une commande qui effectuera la suppression, il supprime et exécute un fichier .tmp déchiffré à partir du binaire », ont déclaré les chercheurs. a dit.

Ce fichier .tmp écrase ensuite le contenu du binaire du ransomware, puis renomme le binaire plusieurs fois, avec les nouveaux noms de fichiers basés sur la longueur du nom de fichier d’origine, y compris l’extension, dans le but d’empêcher la récupération par des outils médico-légaux et de couvrir ses pistes.

Les découvertes surviennent alors que les infections LockBit sont apparues comme le le plus actif groupes de ransomware-as-a-service (RaaS) en 2022, le plus récent étant l’administration fiscale italienne (L’Agenzia delle Entrate).

Selon les réseaux de Palo Alto Rapport de réponse aux incidents de l’unité 42 2022 publié aujourd’hui sur la base de 600 cas traités entre mai 2021 et avril 2022, la famille des ransomwares représentait 14 % des intrusions, juste derrière Conti avec 22 %.

Le développement met également en évidence le succès continu du modèle commercial RaaS, abaissant la barrière à l’entrée pour les extorqueurs et élargissant la portée des ransomwares.

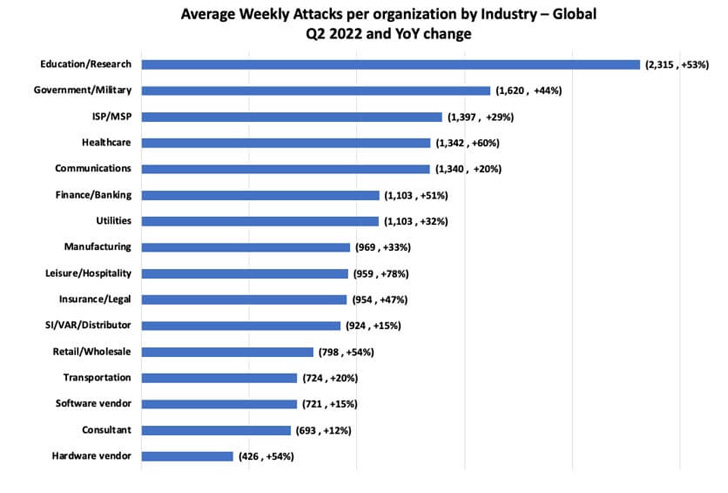

L’analyse de Check Point des tendances en matière de cyberattaques pour le deuxième trimestre 2022 montre que la moyenne hebdomadaire des organisations touchées par les rançongiciels a atteint une sur 40, soit une augmentation de 59 % en glissement annuel par rapport à une organisation sur 64 au deuxième trimestre 2021.

« L’Amérique latine a connu la plus forte augmentation des attaques, repérant une organisation sur 23 touchée chaque semaine, une augmentation de 43 % en glissement annuel, contre une sur 33 au deuxième trimestre 2021, suivie de la région Asie qui a connu une augmentation de 33 % en glissement annuel, atteignant une organisation sur 17 touchée chaque semaine », la société israélienne de cybersécurité a dit.

Poster un commentaire