Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

L’acteur de la menace Transparent Tribe a été lié à une nouvelle campagne destinée aux organisations gouvernementales indiennes avec des versions trojanisées d’une solution d’authentification à deux facteurs appelée Kavatch.

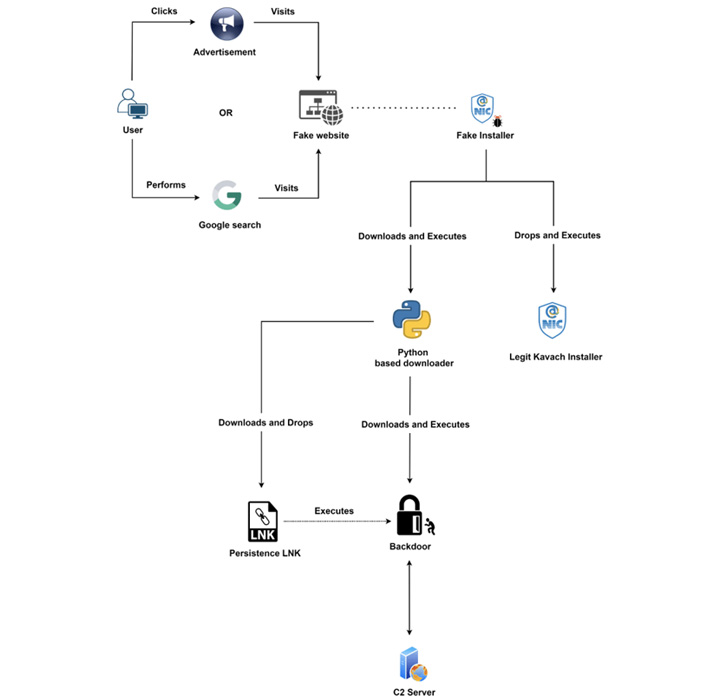

« Ce groupe abuse des publicités Google dans le but de diffuser des publicités malveillantes pour distribuer des versions dérobées des applications Kavach multi-authentification (MFA) », a déclaré Sudeep Singh, chercheur chez Zscaler ThreatLabz. a dit dans une analyse jeudi.

La société de cybersécurité a déclaré que le groupe de menaces persistantes avancées a également mené des attaques de collecte d’informations d’identification à faible volume dans lesquelles des sites Web malveillants se faisant passer pour des sites Web officiels du gouvernement indien ont été créés pour inciter les utilisateurs involontaires à entrer leurs mots de passe.

Transparent Tribe, également connu sous les surnoms APT36, Operation C-Major et Mythic Leopard, est un collectif d’adversaires pakistanais présumé qui a l’habitude de frapper des entités indiennes et afghanes.

La dernière chaîne d’attaques n’est pas la première fois que l’acteur menaçant vise Kavach (qui signifie « armure » en hindi), un application obligatoire requis par les utilisateurs avec des adresses e-mail sur les domaines @gov.in et @nic.in pour se connecter au service de messagerie en tant que deuxième couche d’authentification.

Plus tôt en mars, Cisco Talos a découvert une campagne de piratage qui utilisait de faux installateurs Windows pour Kavach comme leurre pour infecter le personnel gouvernemental avec CrimsonRAT et d’autres artefacts.

L’une de leurs tactiques courantes consiste à imiter le gouvernement légitime, l’armée et les organisations connexes pour activer la chaîne de destruction. La dernière campagne menée par l’acteur menaçant ne fait pas exception.

« L’acteur de la menace a enregistré plusieurs nouveaux domaines hébergeant des pages Web se faisant passer pour le portail officiel de téléchargement de l’application Kavach », a déclaré Singh. « Ils ont abusé de la fonctionnalité de recherche payante de Google Ads pour pousser les domaines malveillants en tête des résultats de recherche Google pour les utilisateurs en Inde. »

Depuis mai 2022, Transparent Tribe aurait également distribué des versions dérobées de l’application Kavach via des magasins d’applications contrôlés par des attaquants qui prétendent proposer des téléchargements de logiciels gratuits.

Ce site Web apparaît également comme l’un des meilleurs résultats dans les recherches Google, agissant efficacement comme une passerelle pour rediriger les utilisateurs à la recherche de l’application vers l’installateur frauduleux basé sur .NET.

Le groupe, à partir d’août 2022, a également été observé en train d’utiliser un outil d’exfiltration de données précédemment non documenté nommé LimePad, qui est conçu pour télécharger des fichiers d’intérêt de l’hôte infecté vers le serveur de l’attaquant.

Zscaler a déclaré avoir également identifié un domaine enregistré par Transparent Tribe usurpant le page de connexion de l’application Kavach qui n’a été affiché qu’à partir d’une adresse IP indienne, ou bien a redirigé le visiteur vers la page d’accueil du Centre national d’informatique de l’Inde (NIC).

La page, pour sa part, est équipée pour capturer les informations d’identification saisies par la victime et les envoyer à un serveur distant pour mener de nouvelles attaques contre les infrastructures liées au gouvernement.

L’utilisation des publicités Google et de LimePad indique les tentatives continues de l’acteur menaçant d’évoluer et d’affiner ses tactiques et son ensemble d’outils malveillants.

« APT-36 continue d’être l’un des groupes de menaces persistantes avancées les plus répandus, axé sur le ciblage des utilisateurs travaillant dans des organisations gouvernementales indiennes », a déclaré Singh. « Les applications utilisées en interne dans les organisations gouvernementales indiennes sont un choix populaire de thème d’ingénierie sociale utilisé par le groupe APT-36. »

Poster un commentaire