Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Un chiffreur évasif basé sur .NET nommé SombreTortilla a été utilisé par les acteurs de la menace pour distribuer un large éventail de logiciels malveillants de base ainsi que des charges utiles ciblées comme Cobalt Strike et Metasploit, probablement depuis 2015.

« Il peut également fournir des » packages complémentaires « tels que des charges utiles malveillantes supplémentaires, des documents leurres bénins et des exécutables », a déclaré la société de cybersécurité Secureworks. a dit dans un rapport de mercredi. « Il dispose de contrôles anti-analyse et anti-effraction robustes qui peuvent rendre la détection, l’analyse et l’éradication difficiles. »

Les logiciels malveillants diffusés par le crypteur incluent les pirates d’informations et les chevaux de Troie d’accès à distance (RAT) tels que l’agent Tesla, AsyncRat, NanoCore et RedLine Stealer. « DarkTortilla a une polyvalence que les logiciels malveillants similaires n’ont pas », ont noté les chercheurs.

Les crypteurs sont outils logiciels qui utilisent une combinaison de cryptage, d’obscurcissement et de manipulation de code de logiciels malveillants afin de contourner la détection par les solutions de sécurité.

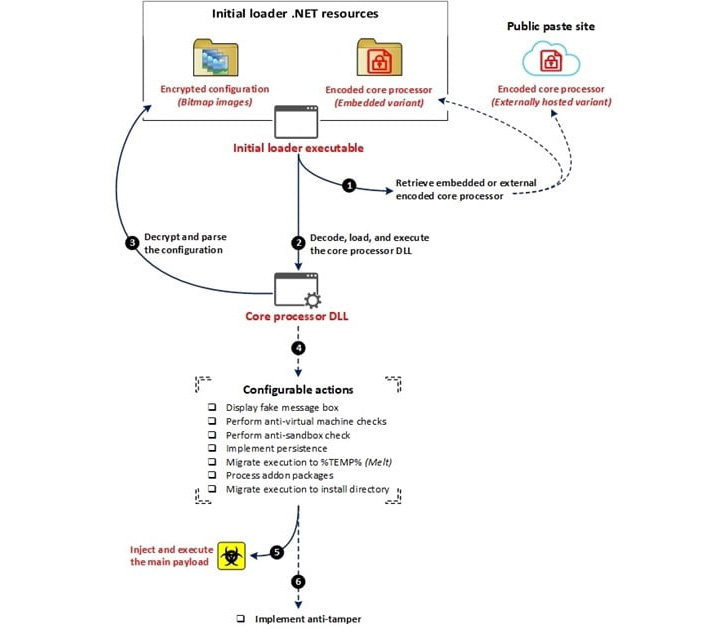

La livraison de DarkTortilla se produit via des spams malveillants qui contiennent des archives avec un exécutable pour un chargeur initial utilisé pour décoder et lancer un module de processeur principal soit intégré à lui-même, soit extrait de sites de stockage de texte tels que Pastebin.

Le processeur principal est ensuite chargé d’établir la persistance et d’injecter la charge utile RAT principale dans la mémoire sans laisser de trace sur le système de fichiers via un fichier de configuration élaboré qui lui permet également de déposer des packages complémentaires, y compris des enregistreurs de frappe, des voleurs de presse-papiers et des mineurs de crypto-monnaie. .

DarkTortilla est en outre remarquable pour son utilisation de contrôles anti-effraction qui garantissent que les deux processus utilisés pour exécuter les composants en mémoire sont immédiatement réexécutés à la fin.

Plus précisément, la persistance du chargeur initial est obtenue au moyen d’un deuxième exécutable appelé WatchDog, conçu pour garder un œil sur le processus désigné et le relancer s’il est tué.

Cette technique rappelle un mécanisme similaire adopté par un acteur menaçant appelé Moses Staff, qui, plus tôt cette année, s’est avéré s’appuyer sur une approche basée sur un chien de garde pour empêcher toute interruption de ses charges utiles. Deux autres contrôles sont également utilisés pour garantir l’exécution continue de l’exécutable WatchDog abandonné lui-même et la persistance du chargeur initial.

Secureworks a déclaré avoir identifié une moyenne de 93 échantillons uniques de DarkTortilla téléchargés dans la base de données de logiciels malveillants VirusTotal par semaine sur une période de 17 mois de janvier 2021 à mai 2022.

« DarkTortilla est capable d’échapper à la détection, est hautement configurable et fournit une large gamme de logiciels malveillants populaires et efficaces », ont conclu les chercheurs. « Ses capacités et sa prévalence en font une menace redoutable. »

Poster un commentaire