Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Des détails sont apparus sur une faille de sécurité désormais corrigée dans Windows Common Log File System (CLFS) qui pourrait être exploitée par un attaquant pour obtenir des autorisations élevées sur des machines compromises.

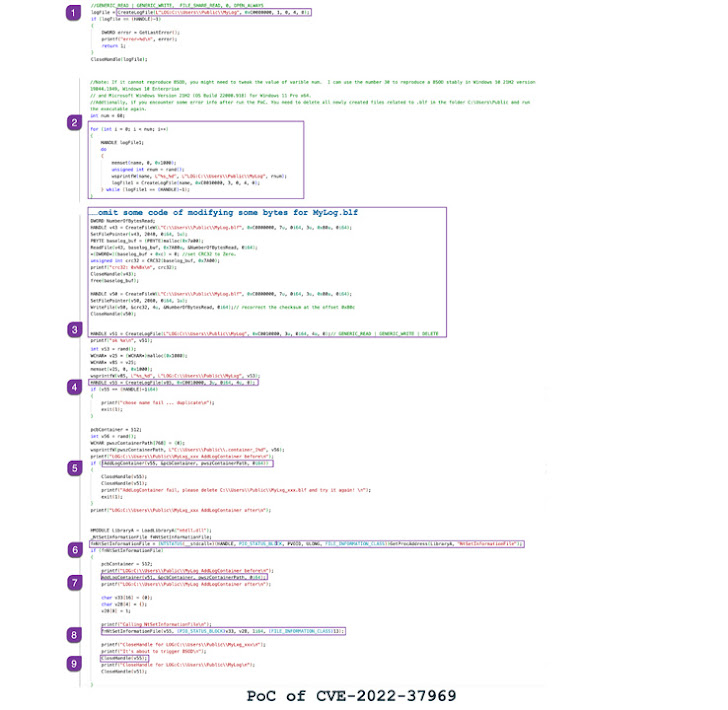

Suivi sous le nom de CVE-2022-37969 (score CVSS : 7,8), le problème a été résolu par Microsoft dans le cadre de ses mises à jour Patch Tuesday pour septembre 2022, tout en notant également qu’il était activement exploité dans la nature.

« Un attaquant doit déjà avoir accès et la possibilité d’exécuter du code sur le système cible », a déclaré la société. c’est noté dans son avis. « Cette technique ne permet pas l’exécution de code à distance dans les cas où l’attaquant n’a pas déjà cette capacité sur le système cible. »

Il a également remercié les chercheurs de CrowdStrike, DBAPPSecurity, Mandiant et Zscaler pour avoir signalé la vulnérabilité sans approfondir les détails supplémentaires entourant la nature des attaques.

Maintenant, l’équipe de chercheurs de Zscaler ThreatLabz a divulgué qu’il a capturé un exploit dans la nature pour le jour zéro de l’époque le 2 septembre 2022.

« La cause de la vulnérabilité est due à l’absence de contrôle strict des limites sur le champ cbSymbolZone dans l’en-tête d’enregistrement de base du fichier journal de base (BLF) dans CLFS.sys », a déclaré la société de cybersécurité dans une analyse des causes profondes partagée avec Les nouvelles des pirates.

« Si le champ cbSymbolZone est défini sur un décalage invalide, un écriture hors limites se produira à l’offset invalide. »

CLFS est un service de journalisation à usage général qui peut être utilisé par des applications logicielles s’exécutant à la fois en mode utilisateur ou en mode noyau pour enregistrer des données ainsi que des événements et optimiser l’accès aux journaux.

Certains des cas d’utilisation associés à CLFS incluent le traitement des transactions en ligne (OLTP), la journalisation des événements réseau, les audits de conformité et l’analyse des menaces.

Selon Zscaler, la vulnérabilité est enracinée dans un bloc de métadonnées appelé enregistrement de base qui est présent dans un fichier journal de basequi est généré lorsqu’un fichier journal est créé à l’aide de la fonction CreateLogFile().

« [Base record] contient le tables de symboles qui stockent des informations sur les différents contextes client, conteneur et de sécurité associés au fichier journal de base, ainsi que des informations comptables sur ceux-ci », selon Alex Ionescuarchitecte en chef chez Crowdstrike.

Par conséquent, une exploitation réussie de CVE-2022-37969 via un fichier journal de base spécialement conçu pourrait entraîner une corruption de la mémoire et, par extension, provoquer un plantage du système (alias écran bleu de la mort ou BSoD) de manière fiable.

Cela dit, un plantage du système n’est qu’un des résultats qui découle de l’exploitation de la vulnérabilité, car il pourrait également être militarisé pour obtenir une élévation des privilèges.

Zscaler a en outre mis à disposition des instructions de preuve de concept (PoC) pour déclencher la faille de sécurité, ce qui rend essentiel que les utilisateurs de Windows mettent à niveau vers la dernière version pour atténuer les menaces potentielles.

Poster un commentaire