Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Des vulnérabilités de sécurité très graves ont été révélées dans différents produits de détection et de réponse aux terminaux (EDR) et antivirus (AV) qui pourraient être exploitées pour les transformer en effaceurs de données.

« Cet essuie-glace fonctionne avec les autorisations d’un utilisateur non privilégié, mais a la capacité d’effacer presque tous les fichiers d’un système, y compris les fichiers système, et de rendre un ordinateur complètement impossible à démarrer », a déclaré Or Yair, chercheur chez SafeBreach Labs. a dit. « Il fait tout cela sans implémenter de code qui touche les fichiers cibles, ce qui le rend totalement indétectable. »

Les logiciels EDR, de par leur conception, sont capables d’analyser en permanence une machine à la recherche de fichiers potentiellement suspects et malveillants, et de prendre les mesures appropriées, telles que les supprimer ou les mettre en quarantaine.

L’idée, en un mot, est de tromper les produits de sécurité vulnérables en supprimant les fichiers et répertoires légitimes du système et de rendre la machine inutilisable en utilisant des chemins spécialement conçus.

Ceci est réalisé en profitant de ce qu’on appelle un point de jonction (aka soft link), où un répertoire sert d’alias à un autre répertoire sur l’ordinateur.

Autrement dit, entre la fenêtre dans laquelle le logiciel EDR identifie un fichier comme malveillant et tente de supprimer le fichier du système, l’attaquant utilise une jonction pour pointer le logiciel vers un chemin différent, comme le lecteur C:.

L’approche, cependant, n’a pas entraîné d’effacement, car les EDR ont empêché tout accès ultérieur à un fichier après qu’il a été signalé comme malveillant. De plus, si le fichier malveillant était supprimé par l’utilisateur, le logiciel était assez intelligent pour détecter la suppression et s’empêcher d’agir dessus.

La solution ultime est arrivée sous la forme d’un outil d’essuyage, surnommé Aïkidoqui déclenche la suppression privilégiée en créant un fichier malveillant dans un répertoire leurre et en ne lui accordant aucune autorisation, obligeant les EDR à reporter la suppression jusqu’au prochain redémarrage.

Compte tenu de ce nouvel intervalle d’attaque, tout ce qu’un adversaire a à faire est de supprimer le répertoire contenant le fichier malveillant, de créer une jonction pour pointer vers le répertoire cible à supprimer et de redémarrer le système.

Une militarisation réussie de la technique pourrait entraîner la suppression de fichiers système tels que des pilotes, empêchant le démarrage du système d’exploitation. Il peut également être abusé pour supprimer tous les fichiers des répertoires des utilisateurs administrateurs.

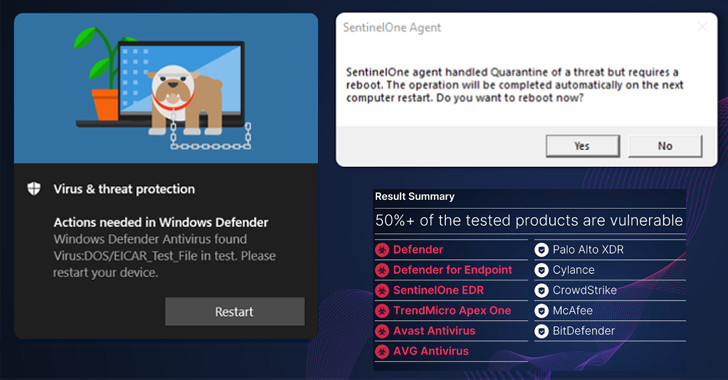

Sur 11 produits de sécurité testés, six se sont révélés vulnérables à l’exploit d’effacement du jour zéro, incitant les fournisseurs à publier des mises à jour pour remédier à la lacune –

« L’essuie-glace exécute ses actions malveillantes en utilisant l’entité la plus fiable du système – l’EDR ou l’AV », a déclaré Yair. « Les EDR et les AV ne s’empêchent pas de supprimer des fichiers. »

Poster un commentaire