Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Dans un autre signe que Telegram devient de plus en plus une plaque tournante florissante pour la cybercriminalité, les chercheurs ont découvert que les acteurs de la menace utilisent la plate-forme de messagerie pour colporter des kits de phishing et aider à mettre en place des campagnes de phishing.

« Pour promouvoir leurs » produits « , les hameçonneurs créent des chaînes Telegram à travers lesquelles ils éduquent leur public sur le phishing et divertissent les abonnés avec des sondages comme » Quel type de données personnelles préférez-vous? « », Olga Svistunova, analyste de contenu Web de Kaspersky. a dit dans un rapport publié cette semaine.

Les liens vers ces chaînes Telegram sont distribués via YouTube, GitHub et les kits de phishing développés par les escrocs eux-mêmes. La société russe de cybersécurité a déclaré avoir détecté plus de 2,5 millions d’URL malveillantes générées à l’aide de kits de phishing au cours des six derniers mois.

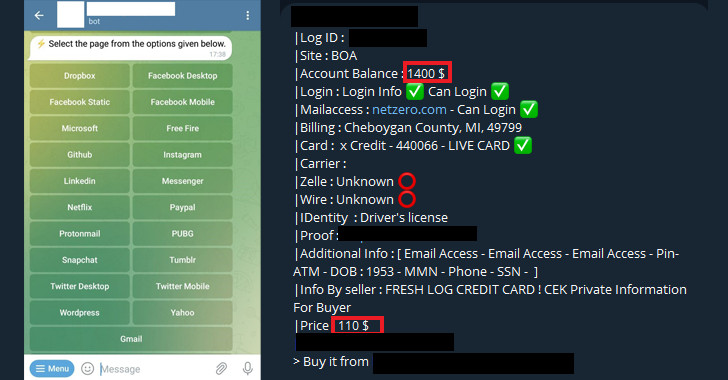

L’un des principaux services proposés consiste à fournir aux acteurs de la menace des robots Telegram qui automatisent le processus de génération de pages de phishing et de collecte de données utilisateur.

Bien qu’il incombe à l’escroc de distribuer les fausses pages de connexion aux cibles d’intérêt, les informations d’identification capturées dans ces pages sont renvoyées au moyen d’un autre bot Telegram.

D’autres services de robots vont plus loin en proposant des options publicitaires pour générer des pages de phishing qui imitent un service légitime, qui sont ensuite utilisées pour attirer des victimes potentielles sous prétexte de donner des likes gratuits sur les services de médias sociaux.

« Les chaînes Telegram exploitées par des fraudeurs publient parfois ce qui semble être des offres exceptionnellement généreuses, par exemple, des ensembles de kits de phishing prêts à l’emploi qui ciblent un grand nombre de marques mondiales et locales », a déclaré Svistunova.

Dans certains cas, des hameçonneurs ont également été observés partageant gratuitement les données personnelles des utilisateurs avec d’autres abonnés dans l’espoir d’attirer des criminels en herbe, uniquement pour vendre des kits payants à ceux qui souhaitent réaliser d’autres attaques de ce type. Les escrocs proposent en outre d’enseigner « comment hameçonner pour de l’argent sérieux ».

L’utilisation de propositions gratuites est également un moyen pour les escrocs d’inciter les criminels débutants et à court d’argent à utiliser leurs kits de phishing, ce qui entraîne un double vol, où les données volées sont également envoyées au créateur à son insu.

Les services payants, d’autre part, incluent des kits avancés qui se vantent d’un design attrayant et de fonctionnalités telles que anti-bot détection, le cryptage d’URL et le blocage géographique que les pirates pourraient utiliser pour commettre des schémas d’ingénierie sociale plus avancés. Ces pages coûtent entre 10 $ et 280 $.

Une autre catégorie payante implique la vente de données personnelles, avec des identifiants de comptes bancaires annoncés à des taux différents en fonction du solde. Par exemple, un compte avec un solde de 49 000 $ a été mis en place pour 700 $.

De plus, les services de phishing sont commercialisés via Telegram sur la base d’un abonnement (c’est-à-dire phishing-as-a-service ou PhaaS), dans lequel les développeurs louent les kits moyennant des frais mensuels en échange de mises à jour régulières.

WEBINAIRE À VENIR

Apprenez à sécuriser le périmètre d’identité – Stratégies éprouvées

Améliorez la sécurité de votre entreprise grâce à notre prochain webinaire sur la cybersécurité dirigé par des experts : Explorez les stratégies de périmètre d’identité !

Un bot à mot de passe à usage unique (OTP) est également promu en tant qu’abonnement. Il appelle les utilisateurs et les convainc d’entrer le code d’authentification à deux facteurs sur leur téléphone pour aider à contourner les protections de compte.

La mise en place de ces services est relativement simple. Le plus difficile est de gagner la confiance et la fidélité des clients. Et certains fournisseurs font tout leur possible pour s’assurer que toutes les informations sont cryptées afin qu’aucun tiers, y compris eux-mêmes, ne puisse les lire.

Les conclusions font également suite à un avis de Cofense au début de janvier, qui révélé une augmentation de 800 % d’une année sur l’autre de l’utilisation des robots Telegram comme destinations d’exfiltration d’informations hameçonnées.

« Les hameçonneurs en herbe avaient besoin de trouver un moyen d’accéder au dark web, d’étudier les forums là-bas et de faire d’autres choses pour commencer », a déclaré Svistunova. « Le seuil pour rejoindre la communauté des hameçonneurs a été abaissé une fois que les acteurs malveillants ont migré vers Telegram et partagent désormais des informations et des connaissances, souvent gratuitement, directement dans le service de messagerie populaire. »

Poster un commentaire