Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

La société de sécurité chinoise Qihoo 360 Netlab a déclaré qu’elle s’était associée au géant de la technologie Baidu pour perturber un botnet malveillant infectant plus de centaines de milliers de systèmes.

Le botnet a été retracé jusqu’à un groupe qu’il appelle ShuangQiang (également appelé Double pistolet), qui est à l’origine de plusieurs attaques depuis 2017 visant à compromettre les ordinateurs Windows avec Bootkits MBR et VBRet l’installation de pilotes malveillants pour obtenir des gains financiers et détourner le trafic Web vers des sites de commerce électronique.

En plus d’utiliser des images téléchargées sur Baidu Tieba pour distribuer des fichiers de configuration et des logiciels malveillants – une technique appelée stéganographie – le groupe a commencé à utiliser le stockage Alibaba Cloud pour héberger les fichiers de configuration et la plate-forme d’analyse de Baidu Tongji pour gérer l’activité de ses hôtes infectés, ont déclaré les chercheurs.

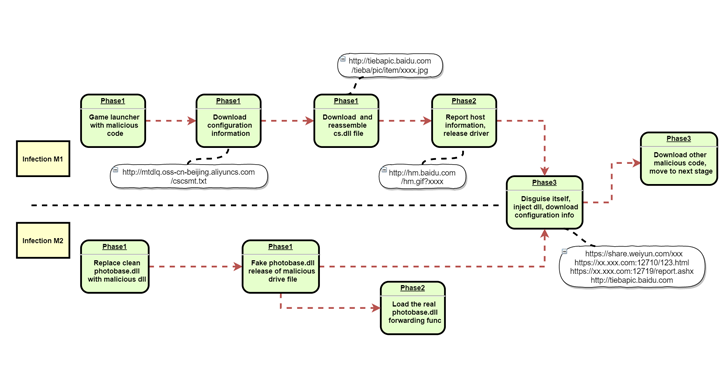

Le compromis initial consiste à inciter des utilisateurs peu méfiants à installer un logiciel de lancement de jeu à partir de portails de jeu fragmentaires contenant du code malveillant sous le couvert d’un correctif.

Une fois que l’utilisateur télécharge et installe le correctif, il accède aux informations de configuration susmentionnées pour télécharger un programme distinct nommé «cs.dll» à partir de Baidu Tieba qui est stocké sous forme de fichier image.

Dans les étapes suivantes, « cs.dll » crée non seulement un identifiant de bot et le signale au serveur contrôlé par l’attaquant, mais il injecte également un deuxième pilote qui détourne les processus système (par exemple, lassas.exe et svchost.exe) dans afin de télécharger les charges utiles de la prochaine étape pour faire avancer les motivations du groupe.

Les chercheurs de Qihoo ont également détaillé une deuxième chaîne d’infection dans laquelle le logiciel client de jeu est modifié avec des bibliothèques malveillantes (une version modifiée de photobase.dll), en utilisant une méthode appelée détournement de DLL pour libérer et charger le pilote malveillant avant de charger le module légitime.

La société a déclaré qu’elle avait contacté l’équipe de sécurité de Baidu le 14 mai et qu’elle avait conjointement pris des mesures pour empêcher la propagation du botnet en bloquant tous les téléchargements à partir des URL impliquées.

« Au cours de cette opération conjointe, grâce à l’analyse, au partage et à la réponse des informations sur les menaces, nous avons acquis une meilleure compréhension des moyens techniques, de la logique et des règles du gang Double Gun », a déclaré Baidu.

Poster un commentaire