Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

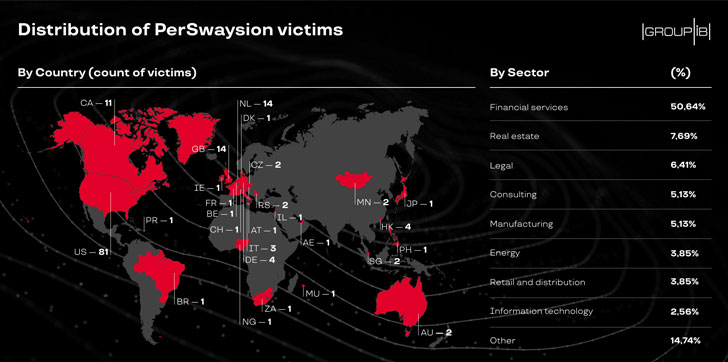

Au cours des derniers mois, plusieurs groupes d’attaquants ont réussi à compromettre les comptes de courrier électronique d’au moins 156 cadres supérieurs de diverses entreprises basées en Allemagne, au Royaume-Uni, aux Pays-Bas, à Hong Kong et à Singapour.

Surnommé « .PerSwaysionLa nouvelle campagne de cyberattaque a exploité les services de partage de fichiers de Microsoft, dont Sway, SharePoint et OneNote, pour lancer des attaques de hameçonnage très ciblées.

Selon un rapport Groupe IB L’équipe de Threat Intelligence a publié aujourd’hui et partagé avec The Hacker News, les opérations PerSwaysion ont attaqué les cadres de plus de 150 entreprises dans le monde, principalement des entreprises des secteurs de la finance, du droit et de l’immobilier.

« Parmi ces victimes d’officiers de haut rang, plus de 20 comptes Office365 de cadres, de présidents et de directeurs généraux sont apparus ».

Jusqu’à présent réussies et toujours en cours, la plupart des opérations PerSwaysion ont été orchestrées par des escrocs du Nigeria et d’Afrique du Sud qui ont utilisé un kit de phishing basé sur le framework JavaScript Vue.js, évidemment, développé par et loué à des pirates parlant vietnamien.

« Fin septembre 2019, la campagne PerSwaysion a adopté des piles technologiques très matures, utilisant l’appspot de Google pour les serveurs d’applications web de phishing et Cloudflare pour les serveurs de données.

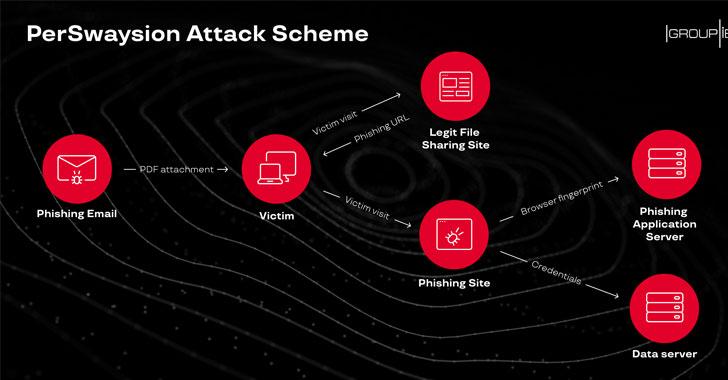

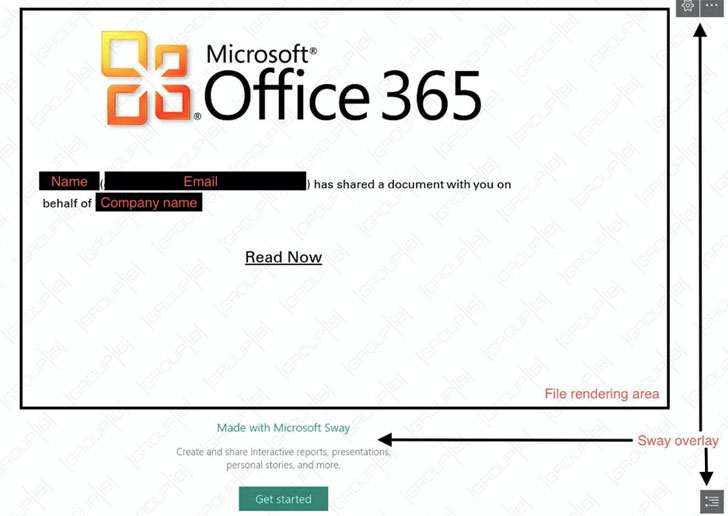

Comme la plupart des attaques de phishing visant à voler les identifiants de Microsoft Office 365, les courriels frauduleux envoyés dans le cadre de l’opération PerSwaysion ont également attiré les victimes avec une pièce jointe PDF non malveillante contenant un lien « lire maintenant » vers un fichier hébergé chez Microsoft Sway.

« Les attaquants choisissent des services légitimes de partage de contenu dans le nuage, tels que Microsoft Sway, Microsoft SharePoint et OneNote pour éviter la détection du trafic », ont déclaré les chercheurs.

Ensuite, la page de présentation spécialement conçue pour le service Microsoft Sway contient un autre lien « lire maintenant » qui redirige les utilisateurs vers le site de phishing proprement dit, en attendant que les victimes saisissent les informations d’identification de leur compte de messagerie ou d’autres informations confidentielles.

Une fois volés, les attaquants passent immédiatement à l’étape suivante et téléchargent les données de messagerie des victimes depuis le serveur en utilisant des API IMAP, puis se font passer pour des personnes qui ont récemment communiqué par courrier électronique avec la victime actuelle et qui occupent des fonctions importantes dans la même entreprise ou dans d’autres.

« Enfin, ils génèrent de nouveaux fichiers PDF de phishing avec le nom complet de la victime actuelle, son adresse électronique, le nom de sa société légale. Ces fichiers PDF sont envoyés à une sélection de nouvelles personnes qui ont tendance à être en dehors de l’organisation de la victime et à occuper des postes importants. Les opérateurs de PerSwaysion suppriment généralement les courriels d’usurpation d’identité de la boîte d’envoi pour éviter toute suspicion ».

« Les preuves indiquent que les arnaqueurs sont susceptibles d’utiliser les profils LinkedIn pour évaluer les positions des victimes potentielles. Une telle tactique réduit la possibilité d’une alerte précoce de la part des collègues de la victime actuelle et augmente le taux de réussite du nouveau cycle de phishing ».

Bien qu’il n’y ait pas de preuves claires sur la façon dont les attaquants utilisent les données compromises des entreprises, les chercheurs pensent qu’elles peuvent être « vendues en vrac à d’autres escrocs financiers pour réaliser des escroqueries monétaires traditionnelles ».

Le Groupe IB a également mis en place un page web où chacun peut vérifier si son adresse électronique a été compromise dans le cadre d’une attaque PerSwaysion – cependant, vous ne devez l’utiliser et saisir votre adresse électronique que si vous vous attendez fortement à être attaqué.

Poster un commentaire