Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Un groupe avancé de pirates informatiques chinois a récemment été repéré comme étant à l’origine d’une campagne de cyber-espionnage soutenue visant des entités gouvernementales en Australie, en Indonésie, aux Philippines, au Vietnam, en Thaïlande, au Myanmar et au Brunei, qui est passée inaperçue pendant au moins cinq ans et qui constitue toujours une menace.

Le groupe, appelé « Naikon APT », autrefois connu comme l’un des APT les plus actifs en Asie jusqu’en 2015, a mené une série de cyberattaques dans la région Asie-Pacifique (APAC) à la recherche de renseignements géopolitiques.

Selon le dernier rapport d’enquête que les chercheurs de Check Point ont partagé avec The Hacker News, le groupe APT Naikon ne s’est pas tu au cours des cinq dernières années, comme on le soupçonnait initialement ; il a plutôt utilisé une nouvelle porte dérobée, appelée « Aria-bodypour opérer de manière furtive.

« Compte tenu des caractéristiques des victimes et des capacités présentées par le groupe, il est évident que l’objectif du groupe est de recueillir des renseignements et d’espionner les pays dont il a ciblé les gouvernements », ont déclaré les chercheurs.

En bref, la porte dérobée Aria-body est utilisée pour prendre le contrôle des réseaux internes d’une organisation ciblée, en plus de monter des attaques à partir d’une entreprise déjà infiltrée pour en infecter une autre.

« Cela comprend non seulement la localisation et la collecte de documents spécifiques à partir d’ordinateurs et de réseaux infectés au sein des ministères, mais aussi l’extraction de lecteurs de données amovibles, la prise de copies d’écran et l’enregistrement de clés, et bien sûr, la récolte des données volées à des fins d’espionnage.

Une campagne de renseignement géopolitique

Première documenté en 2015, le groupe Naikon APT utilise des leurres de courrier électronique élaborés comme vecteur d’attaque initial contre des agences gouvernementales de haut niveau et des organisations civiles et militaires qui, une fois ouverts, ont installé des logiciels espions qui ont exfiltré des documents sensibles vers des serveurs de commande et de contrôle (C2) distants.

Bien qu’aucun nouveau signe d’activité n’ait été signalé depuis lors, les dernières recherches de Check Point jettent un regard neuf sur ses activités.

« Naikon a tenté d’attaquer l’un de nos clients en se faisant passer pour un gouvernement étranger – c’est alors qu’ils sont revenus sur notre radar après une absence de cinq ans, et nous avons décidé d’enquêter davantage », a déclaré Lotem Finkelsteen, responsable du renseignement sur les menaces à Check Point.

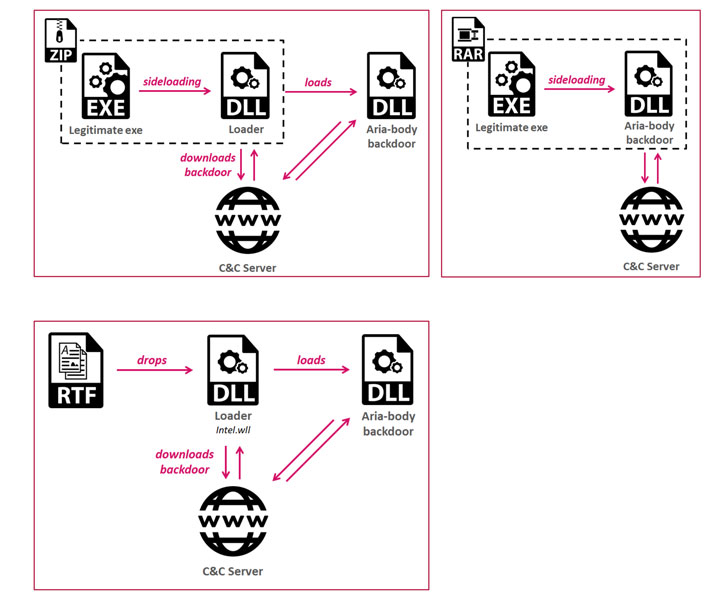

Non seulement plusieurs chaînes d’infection ont été utilisées pour livrer la porte dérobée Aria-body, mais les courriels malveillants contenaient également un fichier RTF (nommé « The Indians Way.doc ») qui a été infecté par un constructeur d’exploitation appelé RoyalBlood, qui a déposé un chargeur (intel.wll) dans le dossier de démarrage de Microsoft Word (« %APPDATA%MicrosoftWordSTARTUP »).

RoyalBlood est un armement RTF partagé principalement entre les acteurs de la menace chinoise. Il convient de noter qu’un modus operandi similaire a été lié à une campagne contre les agences gouvernementales mongoles, appelée Panda vicieuxOn a découvert qu’il exploitait l’épidémie de coronavirus en cours pour implanter des logiciels malveillants par le biais d’astuces d’ingénierie sociale.

Dans un mécanisme d’infection distinct, les fichiers d’archive ont été empaquetés avec un exécutable légitime (comme Outlook et Avast Proxy) et une bibliothèque malveillante pour déposer le chargeur sur le système cible.

Quelle que soit la méthode utilisée pour prendre pied, le chargeur a ensuite établi une connexion avec un serveur C2 pour télécharger la charge utile de la porte dérobée Aria-body de l’étape suivante.

« Après avoir obtenu le domaine C&C, le chargeur le contacte pour télécharger l’étape suivante et finale de la chaîne d’infection », ont noté les chercheurs. « Bien que cela paraisse simple, les attaquants exploitent le serveur C&C dans une fenêtre quotidienne limitée, n’étant en ligne que quelques heures par jour, ce qui rend plus difficile l’accès aux parties avancées de la chaîne d’infection ».

La RAT Aria-body, ainsi nommée d’après le nom « aria-body-dllX86.dll » donné par les auteurs du malware, possède toutes les fonctionnalités que l’on peut attendre d’une porte dérobée typique : créer et supprimer des fichiers et des répertoires, faire des captures d’écran, rechercher des fichiers, rassembler des métadonnées de fichiers, collecter des informations sur le système et l’emplacement, entre autres.

Certaines variations récentes d’Aria-body sont également équipées de capacités de capture de frappes, et même de chargement d’autres extensions, selon les chercheurs, ce qui suggère que la porte dérobée est en cours de développement actif.

En plus d’exfiltrer toutes les données recueillies vers le serveur C2, la porte dérobée écoute les éventuelles commandes supplémentaires à exécuter.

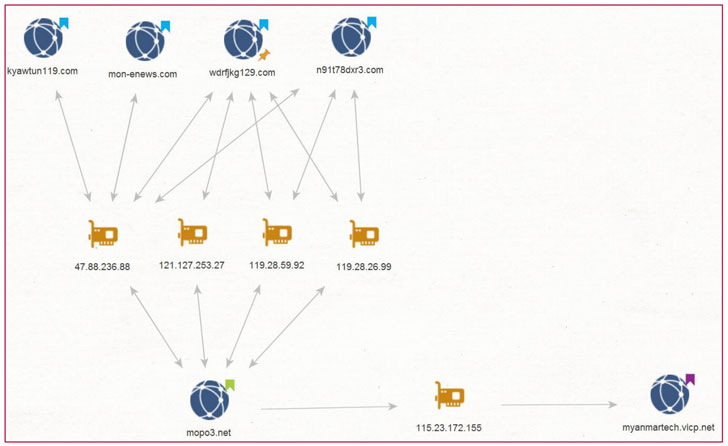

Une analyse plus approfondie de l’infrastructure C2 a révélé que plusieurs domaines étaient utilisés pendant de longues périodes, la même adresse IP étant réutilisée avec plus d’un domaine.

En poussant sa tactique d’évasion plus loin, l’adversaire a compromis et utilisé des serveurs au sein des ministères infectés comme serveurs C2 pour lancer des attaques, et relayer et acheminer les données volées, plutôt que de risquer la détection lors de l’accès aux serveurs distants.

Liens avec l’APT de Naikon

Check Point a déclaré qu’il attribuait la campagne à l’APT Naikon en se basant sur les similitudes de code entre Aria-body et l’outil d’espionnage détaillé par Kaspersky (appelé « XSControl ») en 2015, ainsi que dans l’utilisation des domaines C2 (mopo3[.]net) qui se résolvent à la même adresse IP que les domaines mentionnés par ces derniers (myanmartech.vicp[.]net).

« Bien que le groupe APT de Naikon soit resté sous le radar pendant les 5 dernières années, il semble qu’il n’ait pas été inactif », a conclu Check Point. « En fait, c’est tout le contraire. En utilisant une nouvelle infrastructure de serveurs, des variantes de chargeurs en constante évolution, un chargement sans fichier en mémoire, ainsi qu’une nouvelle porte dérobée – le groupe Naikon APT a pu empêcher les analystes de remonter jusqu’à eux ».

Poster un commentaire