Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les environnements cloud continuent de faire l’objet d’une campagne d’attaque avancée en cours baptisée SCARLETEEL, les acteurs de la menace visant désormais Amazon Web Services (AWS) Fargate.

« Les environnements cloud sont toujours leur cible principale, mais les outils et techniques utilisés se sont adaptés pour contourner les nouvelles mesures de sécurité, ainsi qu’une architecture de commande et de contrôle plus résiliente et furtive », a déclaré Alessandro Brucato, chercheur en sécurité chez Sysdig, dans un nouveau rapport partagé avec The Hacker. Nouvelles.

SCARLETEEL a été exposé pour la première fois par la société de cybersécurité en février 2023, détaillant une chaîne d’attaque sophistiquée qui a abouti au vol de données propriétaires de l’infrastructure AWS et au déploiement de mineurs de crypto-monnaie pour profiter illégalement des ressources des systèmes compromis.

Une analyse de suivi par Cado Security a révélé des liens potentiels avec un groupe prolifique de cryptojacking connu sous le nom de TeamTNT, bien que Sysdig ait déclaré à The Hacker News qu’il « pourrait s’agir de quelqu’un copiant sa méthodologie et ses schémas d’attaque ».

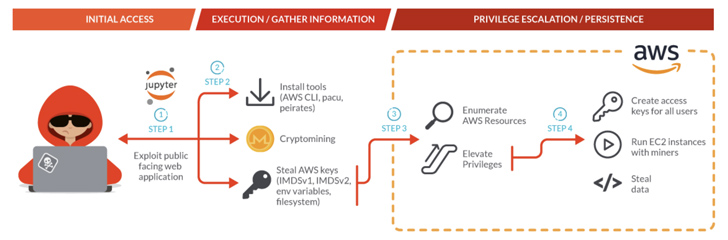

La dernière activité poursuit le penchant de l’acteur menaçant pour s’attaquer aux comptes AWS en exploitant des applications Web vulnérables destinées au public dans le but ultime de gagner en persistance, de voler la propriété intellectuelle et de générer potentiellement des revenus à hauteur de 4 000 $ par jour en utilisant des crypto-mineurs.

« L’acteur a découvert et exploité une erreur dans une politique AWS qui leur a permis d’élever les privilèges à AdministratorAccess et de prendre le contrôle du compte, leur permettant ensuite d’en faire ce qu’ils voulaient », a expliqué Brucato.

Tout commence avec l’adversaire exploitant les conteneurs de notebooks JupyterLab déployés dans un cluster Kubernetes, tirant parti de l’implantation initiale pour effectuer une reconnaissance du réseau cible et recueillir les informations d’identification AWS pour obtenir un accès plus profond dans l’environnement de la victime.

Ceci est suivi par l’installation de l’outil de ligne de commande AWS et d’un cadre d’exploitation appelé Pacu pour une exploitation ultérieure. L’attaque se distingue également par son utilisation de divers scripts shell pour récupérer les informations d’identification AWS, dont certaines ciblent les instances du moteur de calcul AWS Fargate.

« L’attaquant a été observé en train d’utiliser le client AWS pour se connecter à des systèmes russes compatibles avec le protocole S3 », a déclaré Brucato, ajoutant que les acteurs de SCARLETEEL ont utilisé des techniques furtives pour s’assurer que les événements d’exfiltration de données ne sont pas capturés dans les journaux CloudTrail.

🔐 PAM Security – Des solutions expertes pour sécuriser vos comptes sensibles

Ce webinaire dirigé par des experts vous fournira les connaissances et les stratégies dont vous avez besoin pour transformer votre stratégie de sécurité des accès privilégiés.

Certaines des autres mesures prises par l’attaquant incluent l’utilisation d’un outil de test d’intrusion Kubernetes appelé Peirates pour exploiter le système d’orchestration de conteneurs et un malware botnet DDoS appelé Pandoreindiquant de nouvelles tentatives de la part de l’acteur pour monétiser l’hébergeur.

« Les acteurs de SCARLETEEL continuent d’opérer contre des cibles dans le cloud, y compris AWS et Kubernetes », a déclaré Brucato. « Leur méthode d’entrée préférée est l’exploitation de services de calcul ouverts et d’applications vulnérables. L’accent est continuellement mis sur le gain monétaire via l’extraction de crypto, mais […] la propriété intellectuelle reste une priorité. »

Poster un commentaire