Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les acteurs de la menace derrière le Black Basta famille de rançongiciels ont été observés en train d’utiliser le cheval de Troie Qakbot pour déployer le framework Brute Ratel C4 en tant que charge utile de deuxième étape lors d’attaques récentes.

Le développement marque la première fois que le logiciel de simulation d’adversaire naissant est livré via une infection Qakbot, la société de cybersécurité Trend Micro a dit dans une analyse technique publiée la semaine dernière.

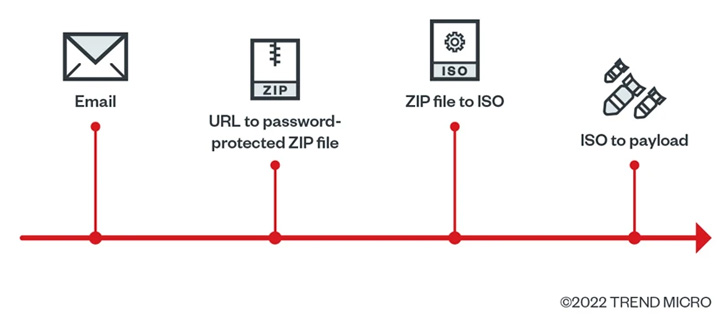

L’intrusion, réalisée à l’aide d’un e-mail de phishing contenant un lien armé pointant vers une archive ZIP, impliquait en outre l’utilisation de Cobalt Strike pour les mouvements latéraux.

Bien que ces utilitaires légitimes soient conçus pour mener des activités de test d’intrusion, leur capacité à offrir un accès à distance en a fait un outil lucratif entre les mains des attaquants cherchant à sonder furtivement l’environnement compromis sans attirer l’attention pendant de longues périodes.

Cela a été aggravé par le fait qu’un version fissurée de Brute Ratel C4 a commencé à circuler le mois dernier dans l’underground cybercriminel, incitant son développeur à mettre à jour l’algorithme de licence pour le rendre plus difficile à craquer.

Qakbot, également appelé QBot et QuackBot, est un voleur d’informations et un cheval de Troie bancaire qui est connu pour être actif depuis 2007. Mais sa conception modulaire et sa capacité à agir en tant que téléchargeur en ont fait un candidat attrayant pour la suppression de logiciels malveillants supplémentaires.

Selon Trend Micro, le fichier ZIP dans l’e-mail contient un fichier ISO, qui, à son tour, comprend un fichier LNK qui récupère la charge utile Qakbot, illustrant les tentatives d’une partie des acteurs de la menace pour s’adapter à d’autres tactiques suite à la décision de Microsoft de bloquer par défaut les macros pour les documents téléchargés sur le Web.

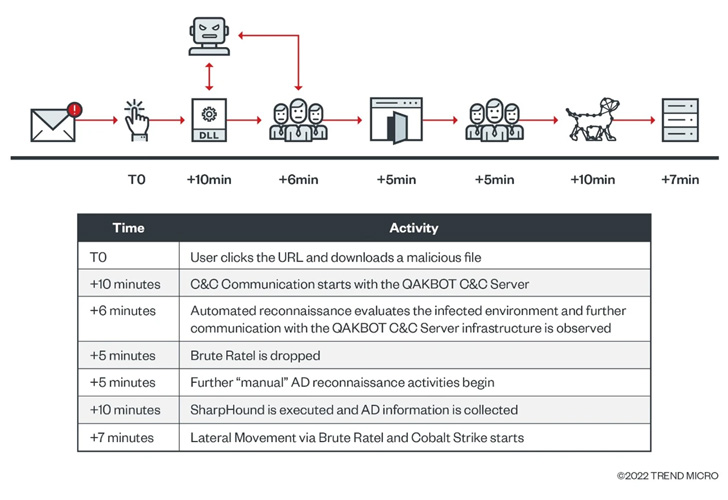

L’infection Qakbot est suivie par la récupération de Brute Ratel et Cobalt Strike, mais pas avant d’effectuer une reconnaissance automatisée via des outils de ligne de commande intégrés tels que arp, ipconfig, nslookup, netstat et whoami.

L’attaque, cependant, a été arrêtée avant qu’une action malveillante ne puisse être entreprise par l’auteur de la menace, bien que l’on soupçonne que l’objectif final ait pu être le déploiement d’un ransomware à l’échelle du domaine.

Dans une autre chaîne d’exécution Qakbot repérée par la société de cybersécurité, le fichier ZIP est livré via une méthode de plus en plus populaire appelée contrebande HTML, entraînant l’exécution de Brute Ratel C4 en deuxième étape.

« La chaîne de destruction Qakbot-to-Brute Ratel-to-Cobalt Strike est associée au groupe derrière le Black Basta Ransomware », ont déclaré les chercheurs. « Ceci est basé sur le chevauchement des TTP et de l’infrastructure observés dans les attaques de Black Basta. »

Les résultats coïncident avec une résurgence des attaques Qakbot ces derniers mois au moyen d’une variété de techniques telles que Fichiers joints HTML, Chargement latéral de DLLet piratage de fils de messageriedont le dernier impliquait de récolter des e-mails en masse à partir d’attaques ProxyLogon réussies visant les serveurs Microsoft Exchange.

Les acteurs d’IcedID diversifient les méthodes de livraison

Qakbot est loin d’être le seul logiciel malveillant d’accès en tant que service qui est de plus en plus distribué via ISO et d’autres formats de fichiers pour contourner les restrictions de macros, car les campagnes Emotet, IcedID et Bumblebee ont toutes suivi des trajectoires similaires.

Palo Alto Networks Unit 42, fin septembre 2022, a dit il a découvert un fichier Microsoft Compiled HTML Help (CHM) polyglotte malveillant utilisé pour diffuser le malware IcedID (alias BokBot).

D’autres méthodes de livraison et voies d’infection importantes ont impliqué l’utilisation de fichiers ZIP protégés par mot de passe contenant un fichier ISO, reflétant celui de Qakbot, avec la charge utile propagée via un service de paiement par installateur connu sous le nom de PrivateLoader, selon Équipe Cymru.

Et, pour couronner le tout, émoticône semble se préparer à une nouvelle série d’attaques après une courte interruption de trois mois pour retravailler son module « systeminfo » afin « d’améliorer le ciblage de victimes spécifiques et de distinguer les robots de suivi des utilisateurs réels », ESET divulgué dans une série de tweets.

« Nous n’avons pas vu nouvelles vagues de spam d’Emotet depuis juillet », a déclaré Jean-Ian Boutin, directeur de la recherche sur les menaces chez ESET, à The Hacker News. « On ne sait pas pourquoi. »

« Ils ont fait quelques pauses dans le passé, mais jamais aussi longtemps. Peut-être que ce nouveau module signifie qu’ils testent des modules et seront à nouveau actifs dans un proche avenir, mais ce n’est bien sûr que spéculation. »

Poster un commentaire