Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Les opérateurs à l’origine de la méthode de phishing par rappel BazaCall ont continué d’évoluer avec des tactiques d’ingénierie sociale mises à jour pour déployer des logiciels malveillants sur des réseaux ciblés.

Le système sert finalement de point d’entrée pour mener une fraude financière ou la livraison de charges utiles de la prochaine étape telles que les ransomwares, la société de cybersécurité Trellix a dit dans un rapport publié la semaine dernière.

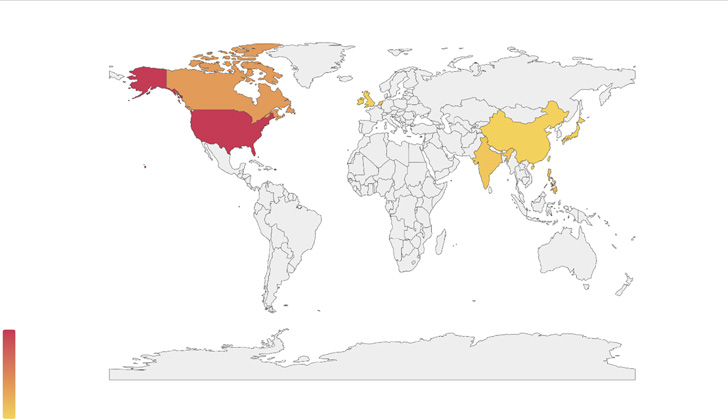

Les principales cibles des dernières vagues d’attaques sont les États-Unis, le Canada, la Chine, l’Inde, le Japon, Taïwan, les Philippines et le Royaume-Uni.

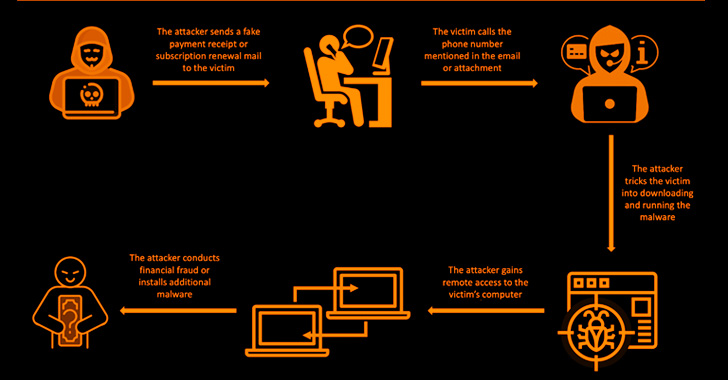

BazaCall, également appelé BazarCall, a d’abord gagné en popularité en 2020 pour sa nouvelle approche de distribution du malware BazarBackdoor (alias BazarLoader) en manipulant les victimes potentielles pour qu’elles appellent un numéro de téléphone spécifié dans des messages électroniques leurres.

Ces appâts par e-mail visent à créer un faux sentiment d’urgence, informant les destinataires du renouvellement d’un abonnement d’essai pour, par exemple, un service antivirus. Les messages les invitent également à contacter leur service d’assistance pour annuler le plan, ou risquent d’être automatiquement facturés pour la version premium du logiciel.

Le but ultime des attaques est de permettre l’accès à distance au terminal sous prétexte de résilier l’abonnement supposé ou d’installer une solution de sécurité pour débarrasser la machine des logiciels malveillants, ouvrant ainsi la voie à des activités de suivi.

Une autre tactique adoptée par les opérateurs consiste à se faire passer pour des intervenants en cas d’incident dans des campagnes sur le thème de PayPal pour tromper l’appelant en lui faisant croire que ses comptes ont été consultés à partir de huit appareils ou plus répartis dans des endroits aléatoires à travers le monde.

Quel que soit le scénario utilisé, la victime est invitée à lancer une URL spécifique – un site Web spécialement conçu pour télécharger et exécuter un exécutable malveillant qui, entre autres fichiers, supprime également le logiciel légitime de bureau à distance ScreenConnect.

Un accès persistant réussi est suivi par l’attaquant ouvrant de faux formulaires d’annulation qui demandent aux victimes de remplir des informations personnelles et de se connecter à leurs comptes bancaires pour effectuer le remboursement, mais en réalité, ils sont trompés en envoyant l’argent à l’escroc.

Le développement intervient alors qu’au moins trois groupes dérivés différents du cartel des rançongiciels Conti ont adopté la technique de rappel de phishing comme vecteur d’intrusion initial pour violer les réseaux d’entreprise.

Les liens avec Conti ne s’arrêtent pas là. BazarPorte dérobéepour sa part, est la création d’un groupe de cybercriminalité connu sous le nom de TrickBotqui a été repris par Conti plus tôt cette année avant la fermeture de ce dernier en mai-juin 2022 en raison de son allégeance à la Russie dans son assaut contre l’Ukraine.

Poster un commentaire