Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Un chercheur en cybersécurité découvre aujourd’hui un ensemble de 7 nouvelles vulnérabilités matérielles non corrigibles qui affectent tous les ordinateurs de bureau et portables vendus au cours des 9 dernières années avec des ports USB-C compatibles Thunderbolt ou Thunderbolt.

Baptisées collectivement « ThunderSpy », ces vulnérabilités peuvent être exploitées dans neuf scénarios réalistes d’attaques par des malfrats, principalement pour voler des données ou lire/écrire toute la mémoire système d’un ordinateur verrouillé ou en veille, même lorsque les disques sont protégés par un cryptage intégral.

En bref, si vous pensez qu’une personne ayant un accès physique de quelques minutes à votre ordinateur – quel que soit l’endroit où elle se trouve – peut vous causer des dommages importants, vous risquez de vous faire attaquer par une servante malveillante.

Selon Björn Ruytenberg, de l’université technologique d’Eindhoven, la L’attaque de ThunderSpy « peut nécessiter l’ouverture de la mallette d’un ordinateur portable cible avec un tournevis, [but] elle ne laisse aucune trace d’intrusion et peut être retirée en quelques minutes ».

En d’autres termes, la faille n’est pas liée à l’activité du réseau ni à aucun élément connexe, et ne peut donc pas être exploitée à distance.

« Thunderspy fonctionne même si vous suivez les meilleures pratiques de sécurité en verrouillant ou en suspendant votre ordinateur lorsque vous le quittez brièvement, et si votre administrateur système a configuré le dispositif avec un démarrage sécurisé, un BIOS et des mots de passe de compte de système d’exploitation forts, et a activé le cryptage complet du disque », a déclaré le chercheur.

Outre tout ordinateur fonctionnant sous Windows ou Linux, les Apple MacBooks équipés de Thunderbolt, à l’exception des versions rétiniennes, vendus depuis 2011, sont également vulnérables aux attaques de Thunderspy, mais partiellement.

Vulnérabilités de l’espion du tonnerre

La liste suivante de sept vulnérabilités Thunderspy affecte les versions 1, 2 et 3 de Thunderbolt, et peut être exploitée pour créer des identités arbitraires de dispositifs Thunderbolt, cloner des dispositifs Thunderbolt autorisés par l’utilisateur, et enfin, obtenir une connectivité PCIe pour effectuer des attaques DMA.

- Systèmes de vérification des microprogrammes inadéquats

- Faiblesse du système d’authentification des dispositifs

- Utilisation de métadonnées de dispositifs non authentifiés

- Attaque à la baisse utilisant la rétrocompatibilité

- Utilisation de configurations de contrôleurs non authentifiés

- Déficiences de l’interface flash SPI

- Pas de sécurité de type « Thunderbolt » dans le Boot Camp

Pour ceux qui ne le savent pas, les attaques par accès direct à la mémoire (DMA) contre le port Thunderbolt ne sont pas nouvelles et ont déjà été démontrées avec Attaques de l’Ouragan.

Les attaques par DMA permettent aux attaquants de compromettre les ordinateurs ciblés en quelques secondes en branchant simplement un dispositif malveillant (carte réseau externe, souris, clavier, imprimante ou stockage) sur le port Thunderbolt ou le dernier port USB-C.

En bref, les attaques DMA sont possibles parce que le port Thunderbolt fonctionne à un niveau très bas et avec un accès privilégié élevé à l’ordinateur, permettant aux périphériques connectés de contourner les politiques de sécurité du système d’exploitation et de lire/écrire directement la mémoire du système, qui peut contenir des informations sensibles, y compris vos mots de passe, vos connexions bancaires, vos fichiers privés et l’activité de votre navigateur.

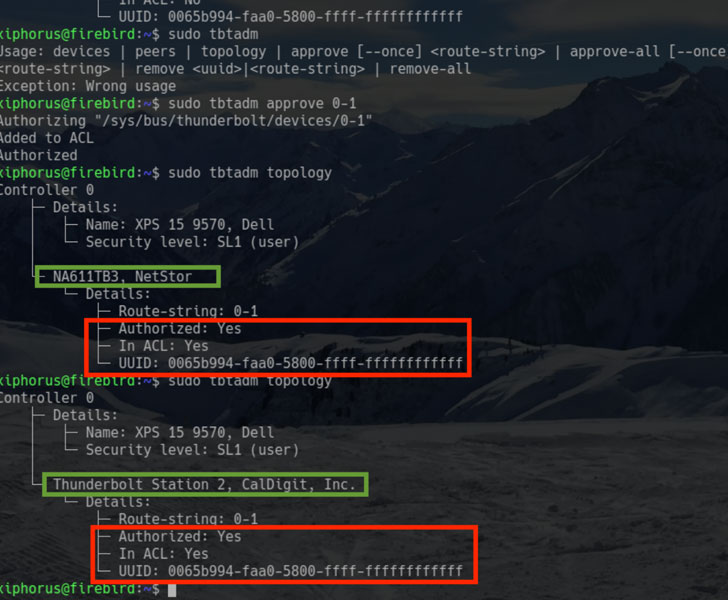

Pour prévenir les attaques DMA, Intel a introduit certaines contre-mesures, dont les « niveaux de sécurité » qui empêchent les appareils Thunderbolt PCIe non autorisés de se connecter sans autorisation de l’utilisateur.

« Pour renforcer encore l’authentification des dispositifs, le système est censé fournir une « authentification cryptographique des connexions » pour empêcher les dispositifs d’usurper l’identité des dispositifs autorisés par l’utilisateur », a déclaré le chercheur.

Toutefois, en combinant les trois premières failles de Thunderspy, un attaquant peut briser la fonction de « niveaux de sécurité » et charger un dispositif Thunderbolt malveillant non autorisé en falsifiant les identités des dispositifs Thunderbolt, comme le montre une démonstration vidéo partagée par Ruytenberg.

« Les contrôleurs Thunderbolt stockent les métadonnées des appareils dans une section du micrologiciel appelée Device ROM (DROM). Nous avons constaté que la DROM n’est pas vérifiée de manière cryptographique. Suite au premier problème, cette vulnérabilité permet de construire de fausses identités de dispositifs Thunderbolt », a-t-il ajouté.

« En outre, lorsqu’elles sont combinées avec la deuxième question, les fausses identités peuvent comprendre partiellement ou totalement des données arbitraires ».

« En outre, nous montrons des dépassements non authentifiés des configurations de niveau de sécurité, y compris la capacité de désactiver entièrement la sécurité Thunderbolt, et de restaurer la connectivité Thunderbolt si le système est limité à passer exclusivement par USB et/ou DisplayPort », a-t-il ajouté.

« Nous concluons ce rapport en démontrant la capacité à désactiver de façon permanente la sécurité de Thunderbolt et à bloquer toutes les futures mises à jour de firmware. »

Selon M. Ruytenberg, certains des derniers systèmes disponibles sur le marché depuis 2019 incluent une protection DMA du noyau qui atténue partiellement les vulnérabilités de Thunderspy.

À l’adresse suivante : savoir si votre système est affecté par les vulnérabilités de Thunderspy, Ruytenberg a également publié un outil gratuit et à code source ouvert, appelé Spycheck.

Il est intéressant de noter que lorsque le chercheur a signalé les vulnérabilités de Thunderspy à Intel, le fabricant de puces a révélé qu’il était déjà au courant de certaines d’entre elles – sans avoir l’intention de les corriger ou de les divulguer au public.

Ruytenberg affirme avoir trouvé d’autres vulnérabilités potentielles dans le protocole Thunderbolt, qui fait actuellement l’objet d’une recherche en cours et qui devrait être révélée prochainement sous « Thunderspy 2 ».

En conclusion, si vous vous considérez comme une cible potentielle pour les attaques de malfaiteurs et que vous emportez un système Thunderbolt avec vous, évitez toujours de laisser vos appareils sans surveillance ou d’éteindre complètement le système, ou au moins envisagez d’utiliser l’hibernation au lieu du mode veille.

En outre, si vous voulez être plus paranoïaque, évitez de laisser vos périphériques Thunderbolt sans surveillance ou de les prêter à quelqu’un.

Poster un commentaire