Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Dans nos précédents articles, vous avez peut-être déjà lu des informations sur diverses campagnes mettant en garde contre la façon dont les acteurs de la menace tirent parti de la pandémie actuelle de coronavirus pour tenter d’infecter vos ordinateurs et vos appareils mobiles avec des logiciels malveillants ou vous escroquer.

Malheureusement, dans une certaine mesure, cela fonctionne, et ce parce que la surface d’attaque change et s’étend rapidement, car de nombreuses organisations et tâches commerciales passent au numérique sans grande préparation, s’exposant ainsi à davantage de menaces potentielles.

La plupart des récentes cyberattaques exploitent principalement les craintes suscitées par l’épidémie de COVID-19 – alimentées par la désinformation et les fausses nouvelles – pour distribuer des logiciels malveillants via Google Play appsLes logiciels de sécurité, les liens et les pièces jointes malveillants, et les attaques de type « ransomware ».

Nous avons examiné ici quelques-unes des nombreuses menaces invisibles qui se profilent dans l’espace numérique, alimentées par des leurres à base de coronavirus que les cybercriminels utilisent à des fins d’espionnage et de gain commercial.

Le dernier développement ajoute à une longue liste de cyberattaques contre les hôpitaux et les centres de dépistage, et les campagnes de phishing qui visent à tirer profit du problème de santé mondial.

Menaces numériques sur le thème des coronavirus

« Chaque pays du monde a connu au moins une attaque sur le thème de COVID-19 », a déclaré Rob LeffertsLe vice-président de la société Microsoft 365 Security. Ces attaques représentent cependant moins de 2 % de toutes les attaques analysées par Microsoft au quotidien.

« Nos données montrent que ces menaces thématiques COVID-19 sont des rechapages d’attaques existantes qui ont été légèrement modifiées pour être liées à cette pandémie », a ajouté M. Lefferts. « Cela signifie que nous assistons à un changement d’appâts, et non à une recrudescence des attaques. »

1 – Malware mobile

Recherche sur les points de contrôle découvert au moins 16 applications mobiles différentes, qui prétendaient offrir des informations liées à l’épidémie mais qui contenaient au contraire des logiciels malveillants, notamment des logiciels publicitaires (Hiddad) et des chevaux de Troie bancaires (Cerberus), qui volaient les informations personnelles des utilisateurs ou généraient des revenus frauduleux à partir de services à tarif majoré.

« Des acteurs qualifiés exploitent les inquiétudes des gens concernant les coronavirus pour diffuser des logiciels malveillants mobiles, notamment des chevaux de Troie d’accès à distance, des chevaux de Troie bancaires et des numéroteurs premium, via des applications qui prétendent offrir des informations et de l’aide sur les coronavirus aux utilisateurs », a déclaré Check Point Research dans un rapport partagé avec The Hacker News.

Les 16 applications en question ont toutes été découvertes sur des sites nouvellement créés domaines liés aux coronavirusqui ont vu une énorme pic au cours des dernières semaines.

2 – Email Phishing

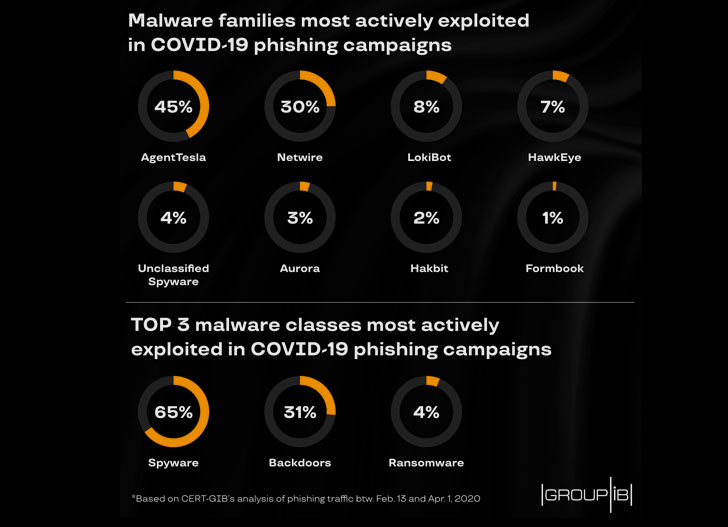

Dans une rapport publié aujourd’hui et partagé avec The Hacker News, la société de cybersécurité Group-IB affirme avoir découvert que la plupart des e-mails de phishing liés à la COVOD-19 contenaient des pièces jointes de type AgentTesla (45%), NetWire (30%) et LokiBot (8%), permettant ainsi à l’attaquant de voler des données personnelles et financières.

Les courriels, qui ont été envoyés entre le 13 février et le 1er avril 2020, ont été présentés comme des avis sanitaires de l’Organisation mondiale de la santé, de l’UNICEF et d’autres agences et entreprises internationales telles que Maersk, Pekos Valves et CISCO.

3 – Malware à prix réduit

Les recherches du Groupe IB ont également trouvé plus de 500 messages sur des forums souterrains où les utilisateurs offraient des réductions sur les coronavirus et des codes promotionnels sur les DDoS, le spamming et d’autres services malveillants.

Ceci est conforme à la politique de Check Point Research conclusions antérieures des pirates informatiques qui font la promotion de leurs outils d’exploitation sur le réseau noir avec « COVID19 » ou « coronavirus » comme codes de réduction.

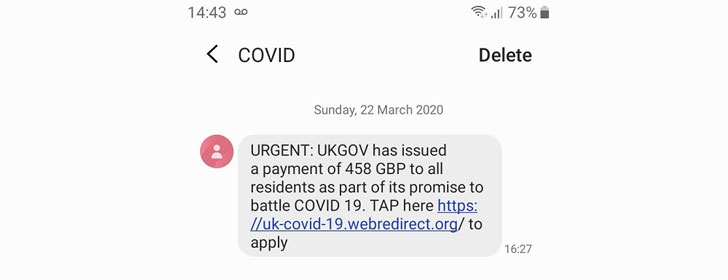

4 – Phishing par SMS

La Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis et le National Cyber Security Centre (NCSC) du Royaume-Uni ont également publié un consultatif commun sur les faux SMS d’expéditeurs tels que « COVID » et « UKGOV » qui contiennent un lien vers des sites de phishing.

« En plus des SMS, les canaux possibles comprennent WhatsApp et d’autres services de messagerie », a mis en garde la CISA.

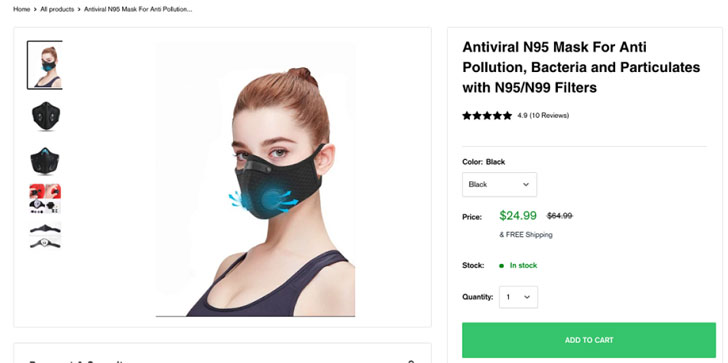

5 – Escroqueries aux masques et aux désinfectants pour les mains

Europol récemment arrêté un homme de 39 ans de Singapour pour avoir prétendument tenté de blanchir l’argent généré par une escroquerie aux courriels d’affaires (BEC) en se faisant passer pour une entreprise légitime qui annonçait la livraison rapide de masques chirurgicaux et de désinfectants pour les mains FFP2.

Une société pharmaceutique anonyme, basée en Europe, a été escroquée de 6,64 millions d’euros après que les articles n’aient jamais été livrés, et le fournisseur est devenu injoignable. Europol avait auparavant a saisi 13 millions d’euros dans des médicaments potentiellement dangereux dans le cadre d’une opération de trafic de médicaments contrefaits.

6 – Logiciels malveillants

Comme les gens travaillent de plus en plus à domicile et que les plateformes de communication en ligne telles que Zoom et Microsoft Teams deviennent cruciales, les acteurs de la menace envoient des courriels de phishing qui comprennent les fichiers malveillants avec des noms tels que « zoom-us-zoom_##########.exe » et « microsoft-teams_V#mu#D_##########.exe » dans le but d’inciter les gens à télécharger des logiciels malveillants sur leurs appareils.

7 – Attaques avec demande de rançon

L’Organisation internationale de police criminelle (Interpol) a averti les pays membres que les cybercriminels tentent de cibler les grands hôpitaux et autres institutions en première ligne de la lutte contre COVID-19 avec des logiciels de rançon.

« Les cybercriminels utilisent des logiciels de rançon pour tenir les hôpitaux et les services médicaux en otage numérique, les empêchant d’accéder aux fichiers et aux systèmes vitaux jusqu’à ce qu’une rançon soit payée », a déclaré Interpol.

Se protéger contre les menaces de coronavirus en ligne

« Les cyberacteurs malveillants adaptent continuellement leurs tactiques pour tirer profit des nouvelles situations, et la pandémie COVID-19 ne fait pas exception », a déclaré la CISA.

« Les cyberacteurs malveillants utilisent le grand appétit d’informations liées à COVID-19 comme une opportunité pour livrer des logiciels malveillants et des logiciels de rançon, et pour voler les identifiants des utilisateurs. Les particuliers et les organisations doivent rester vigilants ».

Le NCSC a a offert des conseils sur les précautions à prendre pour ouvrir des courriels et des messages textes sur le thème des coronavirus qui contiennent des liens vers ces faux sites web.

D’une manière générale, évitez de cliquer sur les liens contenus dans les courriels non sollicités et méfiez-vous des pièces jointes aux courriels. Ne rendez pas les réunions publiques et assurez-vous qu’elles sont protégées par des mots de passe afin d’éviter le détournement des vidéoconférences.

Une liste de sites web et d’adresses électroniques malveillants peut être accessible ici. Pour plus de conseils sur la manière de se protéger contre les menaces liées à COVID-19, vous pouvez lire L’avis de la CISA ici.

Poster un commentaire