Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

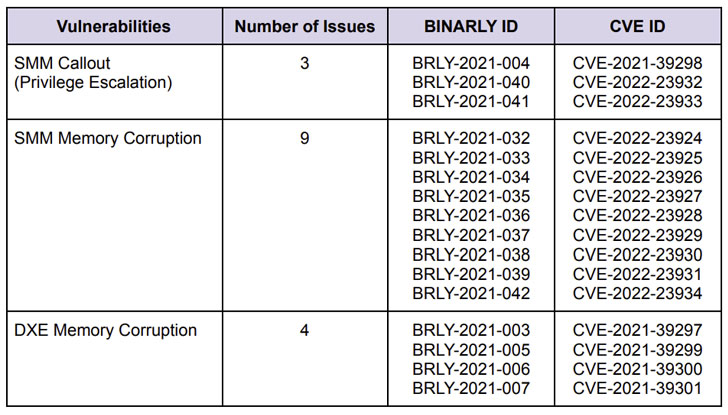

Chercheurs en cybersécurité ce mardi divulgué 16 nouvelles vulnérabilités très graves dans diverses implémentations du micrologiciel UEFI (Unified Extensible Firmware Interface) affectant plusieurs appareils d’entreprise HP.

le lacunes, qui ont des scores CVSS allant de 7,5 à 8,8, ont été découverts dans le micrologiciel UEFI de HP. La variété d’appareils concernés comprend les ordinateurs portables, les ordinateurs de bureau, les systèmes de point de vente (PoS) et les nœuds informatiques de pointe de HP.

« En exploitant les vulnérabilités révélées, les attaquants peuvent les exploiter pour effectuer une exécution de code privilégiée dans le micrologiciel, sous le système d’exploitation, et potentiellement fournir un code malveillant persistant qui survit aux réinstallations du système d’exploitation et permet le contournement des solutions de sécurité des terminaux (EDR/AV) , Secure Boot et isolation de la sécurité basée sur la virtualisation », a déclaré la société de sécurité des micrologiciels Binarly dans un rapport partagé avec The Hacker News.

La plus grave des failles concerne un certain nombre de vulnérabilités de corruption de mémoire dans le mode de gestion du système (SMM) du firmware, permettant ainsi l’exécution de code arbitraire avec les privilèges les plus élevés.

À la suite d’un processus de divulgation coordonné avec HP et le centre de coordination CERT (CERT/CC), les problèmes ont été résolus dans le cadre d’une série de Sécurité mises à jour expédié en février et mars 2022.

« Malheureusement, la plupart des problèmes […] sont des échecs répétables, dont certains sont dus à la complexité de la base de code ou des composants hérités qui reçoivent moins d’attention en matière de sécurité, mais qui sont encore largement utilisés sur le terrain », ont souligné les chercheurs.

La divulgation arrive un peu plus d’un mois après que Binarly a annoncé la découverte de 23 vulnérabilités à fort impact dans le micrologiciel InsydeH2O UEFI d’Insyde Software qui pourraient être militarisées pour déployer des logiciels malveillants persistants capables d’échapper aux systèmes de sécurité.

Les dernières découvertes sont également importantes compte tenu du fait que les micrologiciels sont devenus une surface d’attaque en constante expansion permettant aux acteurs de la menace de lancer des attaques dévastatrices hautement ciblées. Au moins cinq souches différentes de logiciels malveillants ont été détectées dans la nature à ce jour depuis 2018.

« La sécurisation de la couche du micrologiciel est souvent négligée, mais il s’agit d’un point de défaillance unique dans les appareils et l’une des méthodes les plus furtives dans lesquelles un attaquant peut compromettre des appareils à grande échelle », ont déclaré les départements américains du commerce et de la sécurité intérieure. Souligné dans un rapport publié le mois dernier.

Poster un commentaire