Sous-total : 5,00€

Certains articles de veille peuvent faire l'objet de traduction automatique.

La crypto-monnaie et les rançongiciels ne sont pas nouveaux dans le monde numérique ; tous deux sont là depuis très longtemps, ce qui leur a suffi pour trouver des pièces communes pour démarrer leur relation.

Le ransomware peut être comme une voiture virtuelle qui fonctionne sur tous les types de carburants, et la crypto est celle qui est actuellement la plus recommandée. Personne ne peut prétendre que 2020 a été l’année des ransomwares dans le cybermonde, mais ce n’était pas dû au fait que les cybercriminels ont choisi les ransomwares simplement parce qu’ils savaient comment attaquer correctement. C’est à cause du fait que la crypto a augmenté principalement cette année, avec la nouvelle normalité du monde numérique. Cela leur a donné une nouvelle raison de s’en tenir au ransomware, grâce aux paiements anonymes qui peuvent être effectués à l’aide d’une crypto-monnaie.

Comment fonctionnent les ransomwares ?

Le ransomware est un type de logiciel malveillant qui crypte les fichiers de la victime, qu’il s’agisse d’un utilisateur aléatoire ou d’une organisation, ce qui les empêche d’accéder à ces fichiers sur leurs appareils personnels.

Et la clé pour y accéder est de payer la rançon à l’attaquant.

Comment la crypto-monnaie aide-t-elle à propager les ransomwares ?

Maintenant, nous savons tous que toutes les transactions cryptographiques sont introuvables pour le destinataire et l’expéditeur, ce que nous appelons une transaction entièrement anonyme. La demande accrue de crypto ces dernières années a facilité l’achat et la vente de ces pièces virtuelles et l’obtention d’argent réel.

Cela étant dit, la crypto-monnaie est devenue le moyen le plus préféré (sinon le meilleur) pour les cybercriminels d’obtenir leur rançon sans être retrouvé et de donner à ces organisations l’accès à leurs fichiers.

Comment éviter de participer à des soirées ransomware ?

La plupart des articles sur Internet vous expliquent comment donner la rançon aux criminels avec un minimum de pertes et sans faire d’erreurs pour vous assurer de récupérer vos fichiers. Mais la question est, pourquoi avez-vous besoin d’apprendre à effectuer des paiements à un criminel alors que vous pouvez éviter de les rencontrer et leurs virus en premier lieu ?

Il existe plusieurs façons dont chacune vous offre un pourcentage généreux de protection.

En commençant par suivre des cours de sensibilisation à la cybersécurité que nous appelons la couche de protection ultime, suivis de multicouches telles que la première et la plus précieuse couche qui fonctionne au niveau DNS, qui est la première porte entre vous et le cybercriminel.

Une protection DNS forte tournerait simplement votre roue chaque fois que vous essayez de passer par un site Web contenant des virus. Cela bloquerait également tous les sites Web de cryptographie et de minage sur lesquels la plupart des pirates font la fête.

Des exemples ?

Absolument.

Logiciel de rançon DarkSide. Ses opérations actives ont eu lieu en 2020. Sa principale caractéristique était qu’il cryptait non seulement les données de la victime, mais les supprimait également des serveurs concernés. C’est l’une des caractéristiques de ces menaces.

En moins d’un an de travail, environ 100 millions de dollars ont été payés en bitcoins. Les extorqueurs ont reçu environ 10 millions de dollars en attaquant seulement deux entreprises.

La société Brenntag distribue des produits chimiques. Dans ce cas, les partenaires de DarkSide dans le crime ont déclaré avoir obtenu l’accès au réseau après avoir acheté des informations volées, mais ne savaient pas comment les informations d’identification avaient été obtenues pour commencer. La société a payé une rançon de 4,4 millions de dollars en crypto-monnaie. Suite au paiement de la rançon, Brenntag a obtenu un décrypteur pour les fichiers cryptés et a réussi à empêcher les cybercriminels de rendre publiques les informations volées de l’entreprise.

La deuxième société est Colonial Pipeline. Le Colonial Pipeline est le plus grand réseau de pipelines de produits pétroliers raffinés aux États-Unis Après avoir appris qu’il était « victime d’une attaque de cybersécurité », l’opérateur du pipeline a mis certains systèmes hors ligne, interrompant temporairement les opérations du pipeline et plusieurs systèmes informatiques. Il a également contacté une entreprise de cybersécurité extérieure pour mener une enquête. Enfin, ils ont payé aux pirates près de 5 millions de dollars en crypto-monnaie en échange d’une clé de déchiffrement pour restaurer ses systèmes.

Conti Ransomware. Les principales victimes de cette extorsion sont les établissements de santé. Ses méthodes habituelles utilisent des attaques de phishing pour accéder à distance à un ordinateur et se propager davantage sur le réseau tout en volant simultanément des informations d’identification et en collectant des données non chiffrées. Et l’attaque la plus connue a été l’attaque contre le Health Service Executive d’Irlande, au cours de laquelle le gang a racheté environ 20 millions de dollars en crypto-monnaie pour non-divulgation des données reçues.

Comment obtenir une protection ?

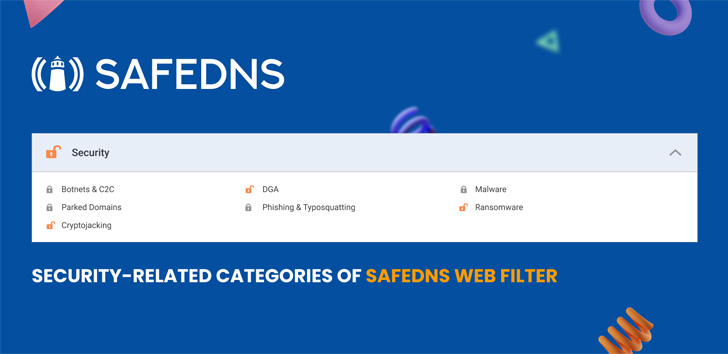

SafeDNS a mis à jour les catégories ayant DGA, Cryptojacking et autres dans le cadre du groupe Sécurité, et nous vous recommandons vivement d’essayer la protection contre les menaces et de donner un essai gratuit de 15 jours de filtrage Web un go. Être prudent!

Abonnement

Abonnement

Poster un commentaire