Votre panier est vide.

- Conseils et bonnes pratiques en informatique

- Cybersécurité (sécurité informatique)

- Veille informatique/technologique

Les fondamentaux de la sécurité des applications Web : prévenir les vulnérabilités courantes

Dans le monde numérique d’aujourd’hui, où les applications web jouent un rôle central dans notre vie quotidienne, la cybersécurité est … Lire la suite

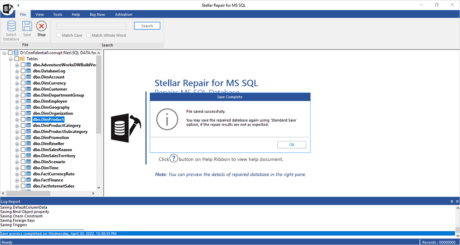

Choisir le bon logiciel de récupération de base de données SQL : considérations clés

Dans l’univers numérique actuel, les données représentent le cœur battant des entreprises. Une base de données SQL corrompue peut entraîner … Lire la suite

Que se passe-t-il lorsqu’un disjoncteur devient un ordinateur ?

Le système électrique évolue de l’analogique au numérique, ce qui est une excellente nouvelle pour le remplacement des énergies fossiles. … Lire la suite

Les données des participants à la conférence des développeurs Roblox ont été violées

88 Si vous avez assisté à la Roblox Developers Conference entre 2017 et 2020, vos données ont probablement été piratées. … Lire la suite

Les plugins ChatGPT posent des risques de sécurité

Dans le passé huit mois, ChatGPT a impressionné des millions de personnes avec sa capacité à générer texte réaliste, écrivant … Lire la suite

TETRA:BURST — 5 nouvelles vulnérabilités exposées dans un système de communication radio largement utilisé

25 juil. 2023THNSécurité réseau / Vulnérabilité Un ensemble de cinq vulnérabilités de sécurité a été divulgué dans le Terrestrial Trunked … Lire la suite