Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Quand l’Iranien Le groupe de piratage APT35 veut savoir si l’un de ses leurres numériques a mordu, tout ce qu’il a à faire est de vérifier Telegram. Chaque fois que quelqu’un visite l’un des sites de copie qu’il a configurés, une notification apparaît dans un canal public sur le service de messagerie, détaillant l’adresse IP, l’emplacement, l’appareil, le navigateur, etc. de la victime potentielle. Ce n’est pas une notification push ; c’est une notification d’hameçonnage.

Groupe d’analyse des menaces de Google décrit la nouvelle technique dans le cadre d’un regard plus large sur APT35, également connu sous le nom de Charming Kitten, un groupe parrainé par l’État qui a passé ces dernières années à essayer d’amener des cibles de grande valeur à cliquer sur le mauvais lien et à cracher leurs informations d’identification. Et bien qu’APT35 ne soit pas la menace la plus réussie ou la plus sophistiquée sur la scène internationale – c’est le même groupe, après tout, qui a accidentellement divulgué des heures de vidéos d’eux-mêmes en train de se pirater – leur utilisation de Telegram se distingue comme une ride innovante qui pourrait porter ses fruits. .

Le groupe utilise une variété d’approches pour essayer d’amener les gens à visiter leurs pages de phishing en premier lieu. Google a décrit quelques scénarios qu’il a observés récemment : la compromission d’un site Web universitaire britannique, une fausse application VPN qui s’est brièvement glissée dans le Google Play Store et des e-mails de phishing dans lesquels les pirates prétendent être les organisateurs de véritables conférences et tentent de piéger leurs marques via des PDF malveillants, des liens Dropbox, des sites Web, etc.

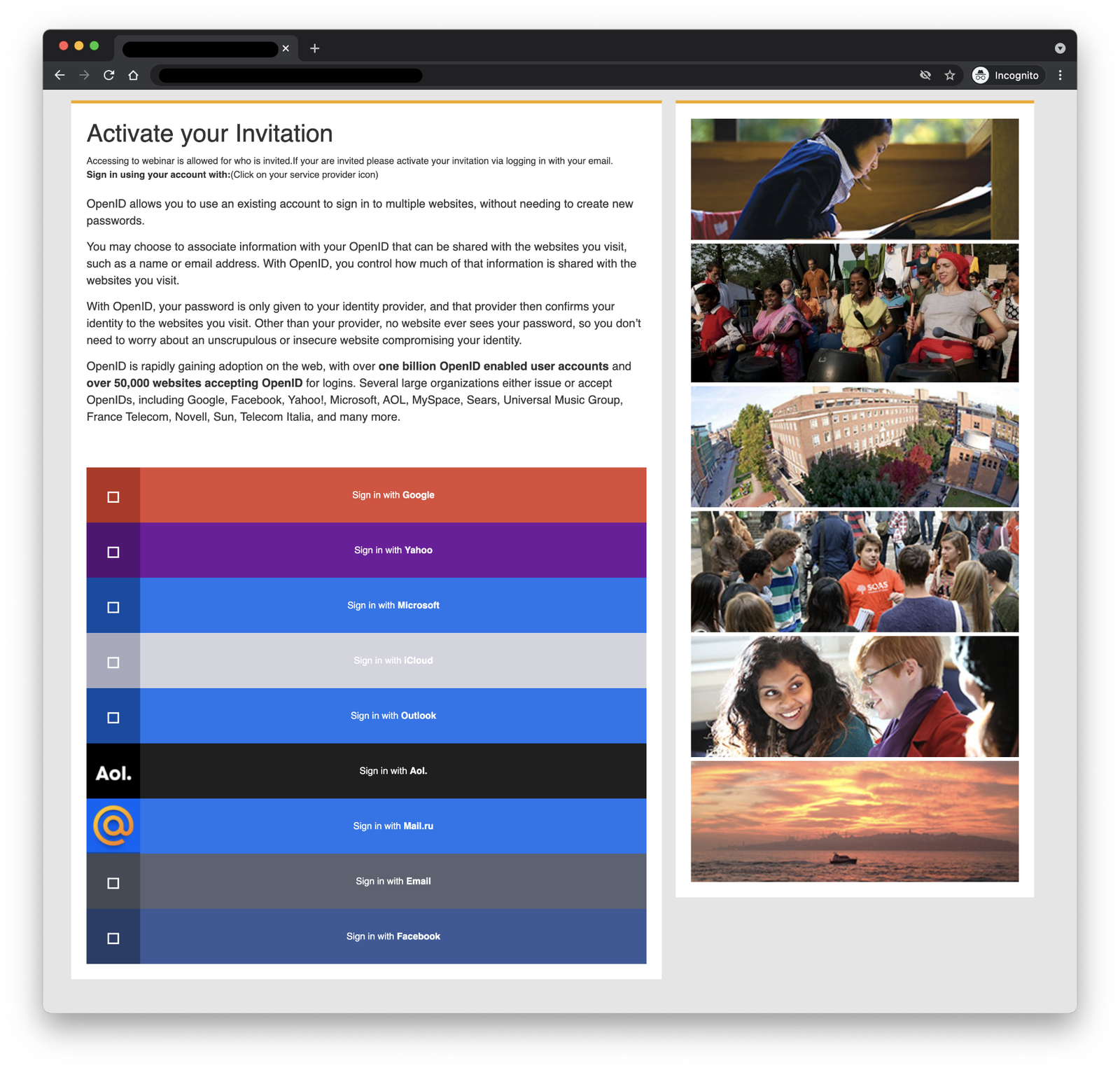

Dans le cas du site Web de l’université, les pirates redirigent les victimes potentielles vers la page compromise, ce qui les encourage à se connecter avec le fournisseur de services de leur choix (tout est proposé de Gmail à Facebook en passant par AOL) pour visionner un webinaire. Si vous entrez vos informations d’identification, elles vont directement à APT35, qui vous demande également votre code d’authentification à deux facteurs. C’est une technique si ancienne qu’elle a des moustaches dessus ; APT35 l’exécute depuis 2017 pour cibler les personnes au sein du gouvernement, des universités, de la sécurité nationale, etc.

Page d’hameçonnage hébergée sur un site Web compromis.

Avec l’aimable autorisation de Google TAGLe faux VPN n’est pas particulièrement innovant non plus, et Google dit qu’il a démarré l’application à partir de sa boutique avant que quiconque ne réussisse à la télécharger. Si quelqu’un est tombé dans le piège, cependant, ou l’installe sur une autre plate-forme où il est toujours disponible, le logiciel espion peut voler les journaux d’appels, les textes, les données de localisation et les contacts.

Franchement, les APT35 ne sont pas exactement des surperformants. Bien qu’ils aient imité de manière convaincante des responsables de la conférence de Munich sur la sécurité et de Think-20 Italy ces dernières années, cela aussi est tout droit sorti de Phishing 101. du niveau de réussite de l’acteur », déclare Ajax Bash, ingénieur en sécurité chez Google TAG. « Leur taux de réussite est en fait très faible. »

Poster un commentaire