Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

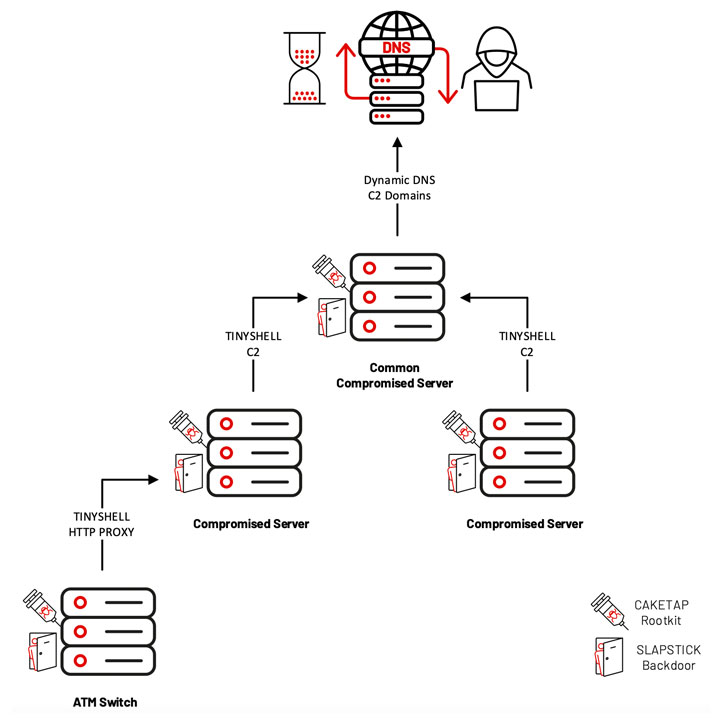

Un pirate à motivation financière a été observé en train de déployer un rootkit auparavant inconnu ciblant les systèmes Oracle Solaris dans le but de compromettre les réseaux de commutation des guichets automatiques bancaires (GAB) et d’effectuer des retraits d’espèces non autorisés dans différentes banques à l’aide de cartes frauduleuses.

La société de renseignements sur les menaces et de réponse aux incidents Mandiant suit le cluster sous le nom UNC2891, certaines des tactiques, techniques et procédures du groupe partageant des chevauchements avec celles d’un autre cluster surnommé UNC1945.

Les intrusions mises en scène par l’acteur impliquent « un degré élevé d’OPSEC et tirent parti des logiciels malveillants, des utilitaires et des scripts publics et privés pour supprimer les preuves et entraver les efforts de réponse », ont déclaré les chercheurs de Mandiant. mentionné dans un nouveau rapport publié cette semaine.

Plus inquiétant encore, les attaques ont duré plusieurs années dans certains cas, au cours desquelles l’acteur est resté non détecté en exploitant un rootkit appelé CAKETAP, conçu pour dissimuler les connexions réseau, les processus et les fichiers.

Mandiant, qui a pu récupérer les données médico-légales de la mémoire de l’un des serveurs de commutateur ATM victimes, a noté qu’une variante du rootkit du noyau était dotée de fonctionnalités spécialisées qui lui permettaient d’intercepter les messages de vérification de carte et de code PIN et d’utiliser les données volées pour effectuer de l’argent frauduleux. retraits aux terminaux ATM.

Deux portes dérobées connues sous le nom de SLAPSTICK et TINYSHELL, toutes deux attribuées à UNC1945, sont également utilisées pour obtenir un accès à distance persistant aux systèmes critiques ainsi que l’exécution du shell et les transferts de fichiers via rlogin, telnet ou SSH.

« Conformément à la familiarité du groupe avec les systèmes basés sur Unix et Linux, UNC2891 nommait et configurait souvent ses portes dérobées TINYSHELL avec des valeurs qui se faisaient passer pour des services légitimes susceptibles d’être ignorés par les enquêteurs, tels que systemd (SYSTEMD), le démon de cache du service de noms (NCSD) , et le Linux at daemon (ATD) », ont souligné les chercheurs.

De plus, les chaînes d’attaque ont utilisé une variété de logiciels malveillants et d’utilitaires accessibles au public, notamment –

- STEELHOUND – Une variante du compte-gouttes en mémoire STEELCORGI qui est utilisée pour déchiffrer une charge utile intégrée et chiffrer de nouveaux fichiers binaires

- WINGHOOK – Un enregistreur de frappe pour les systèmes d’exploitation basés sur Linux et Unix qui capture les données dans un format codé

- WINGCRACK – Un utilitaire utilisé pour analyser le contenu encodé généré par WINGHOOK

- WIPERIGHT – Un Utilitaire ELF qui efface les entrées de journal relatives à un utilisateur spécifique sur les systèmes basés sur Linux et Unix

- MIGLOGCLEANER – Un Utilitaire ELF qui efface les journaux ou supprime certaines chaînes des journaux sur les systèmes basés sur Linux et Unix

« [UNC2891] utilisent leurs compétences et leur expérience pour tirer pleinement parti de la visibilité réduite et des mesures de sécurité souvent présentes dans les environnements Unix et Linux », ont déclaré les chercheurs. « Bien que certains chevauchements entre UNC2891 et UNC1945 soient notables, ils ne sont pas assez concluants pour attribuez les intrusions à un seul groupe de menaces. »

Poster un commentaire