Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

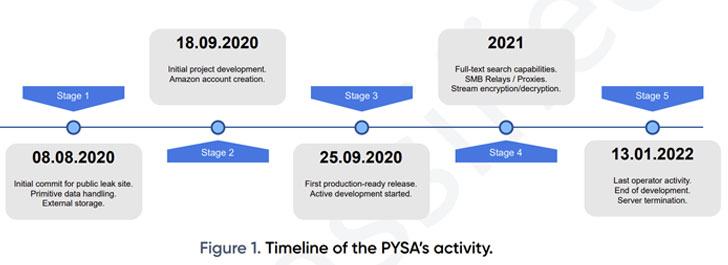

Une analyse de 18 mois de l’opération de rançongiciel PYSA a révélé que le cartel de la cybercriminalité a suivi un cycle de développement logiciel en cinq étapes à partir d’août 2020, les auteurs de logiciels malveillants donnant la priorité aux fonctionnalités pour améliorer l’efficacité de ses flux de travail.

Cela comprenait un outil convivial comme un moteur de recherche en texte intégral pour faciliter l’extraction des métadonnées et permettre aux acteurs de la menace de trouver et d’accéder rapidement aux informations sur les victimes.

« Le groupe est connu pour rechercher soigneusement des cibles de grande valeur avant de lancer ses attaques, compromettant les systèmes d’entreprise et obligeant les organisations à payer des rançons importantes pour restaurer leurs données », a déclaré la société suisse de cybersécurité PRODAFT. mentionné dans un rapport exhaustif publié la semaine dernière.

PYSA, abréviation de « Protect Your System, Amigo » et successeur du ransomware Mespinoza, a été observé pour la première fois en décembre 2019 et est devenu la troisième souche de ransomware la plus répandue détectée au cours du quatrième trimestre 2021.

Depuis septembre 2020, le gang de cybercriminels aurait exfiltré des informations sensibles appartenant à pas moins de 747 victimes jusqu’à ce que ses serveurs soient mis hors ligne au début de janvier.

La plupart de ses victimes se trouvent aux États-Unis et en Europe, le groupe frappant principalement les secteurs du gouvernement, de la santé et de l’éducation. « Les États-Unis ont été le pays le plus touché, représentant 59,2 % de tous les événements PYSA signalés, suivis du Royaume-Uni à 13,1 % », a noté Intel 471 dans une analyse des attaques de ransomware enregistrées d’octobre à décembre 2021.

PYSA, comme d’autres familles de rançongiciels, est connue pour suivre l’approche de la « chasse au gros gibier » de la double extorsion, qui consiste à rendre publiques les informations volées si une victime refuse de se conformer aux exigences du groupe.

Chaque fichier éligible est crypté et reçoit une extension « .pysa », décodage qui nécessite la clé privée RSA qui ne peut être obtenue qu’après avoir payé la rançon. Près de 58 % des victimes de la PYSA auraient effectué des paiements numériques.

PRODAFT, qui a pu localiser un dossier .git accessible au public et géré par les opérateurs de PYSA, a identifié l’un des auteurs du projet comme « [email protected] », un acteur menaçant qui se trouverait dans un pays qui observe l’heure d’été. en fonction de l’historique des commits.

Au moins 11 comptes, dont une majorité ont été créés le 8 janvier 2021, seraient en charge de l’ensemble de l’opération, a révélé l’enquête. Cela dit, quatre de ces comptes — nommés t1, t3, t4 et t5 — représentent plus de 90 % de l’activité sur le panel de direction du groupe.

D’autres erreurs de sécurité opérationnelles commises par les membres du groupe ont également permis d’identifier un service caché fonctionnant sur le réseau d’anonymat TOR — un hébergeur (Snel.com BV) situé aux Pays-Bas — offrant un aperçu des tactiques de l’acteur.

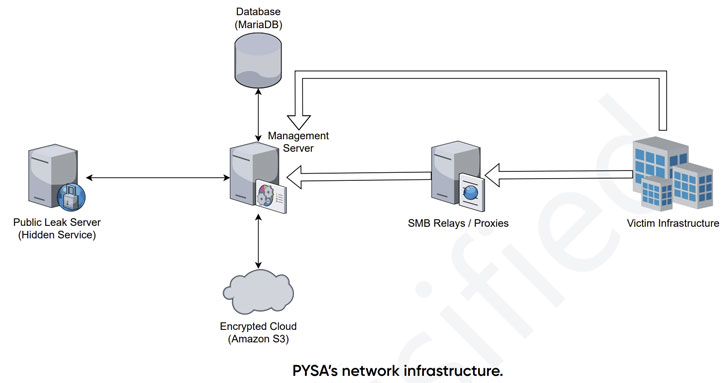

L’infrastructure de PYSA se compose également de conteneurs dockerisés, y compris des serveurs de fuite publics, des serveurs de base de données et de gestion, ainsi qu’un cloud Amazon S3 pour stocker les fichiers chiffrés, qui représentent un énorme 31,47 To.

Un panneau de gestion des fuites personnalisé est également utilisé pour rechercher des documents confidentiels dans les fichiers exfiltrés des réseaux internes des victimes avant le cryptage. Outre l’utilisation du système de contrôle de version Git pour gérer les processus de développement, le panneau lui-même est codé en PHP 7.3.12 à l’aide du framework Laravel.

De plus, le panneau de gestion expose une variété de points de terminaison API qui permettent au système de répertorier les fichiers, de télécharger des fichiers et d’analyser les fichiers pour la recherche en texte intégral, qui est conçue pour classer les informations sur les victimes volées en grandes catégories pour une récupération facile.

« Le groupe est soutenu par des développeurs compétents qui appliquent des paradigmes opérationnels modernes au cycle de développement du groupe », a déclaré le chercheur. « Cela suggère un environnement professionnel avec une répartition des responsabilités bien organisée, plutôt qu’un réseau lâche d’acteurs de la menace semi-autonomes. »

Au contraire, les résultats sont un autre indicateur que les gangs de rançongiciels comme PYSA et Conti opèrent et sont structuré aimer éditeurs de logiciels légitimesmême y compris un service des ressources humaines pour recruter de nouvelles recrues et un prix « l’employé du mois » pour la résolution de problèmes difficiles.

La divulgation provient également d’un rapport de la société de cybersécurité Sophos trouvé que deux groupes d’acteurs menaçants ou plus ont passé au moins cinq mois au sein du réseau d’une agence gouvernementale régionale américaine anonyme avant de déployer une charge utile de rançongiciel LockBit au début de l’année.

Poster un commentaire