Votre panier est vide.

Certains articles de veille peuvent faire l'objet de traduction automatique.

Une application de logiciel espion Android a été repérée se faisant passer pour un service « Gestionnaire de processus » pour siphonner furtivement des informations sensibles stockées dans les appareils infectés.

Fait intéressant, l’application – qui porte le nom de package « com.remote.app » — établit le contact avec un serveur de commande et de contrôle à distance, 82.146.35[.]240, qui a été précédemment identifiée comme une infrastructure appartenant au groupe de piratage basé en Russie connu sous le nom de Turla.

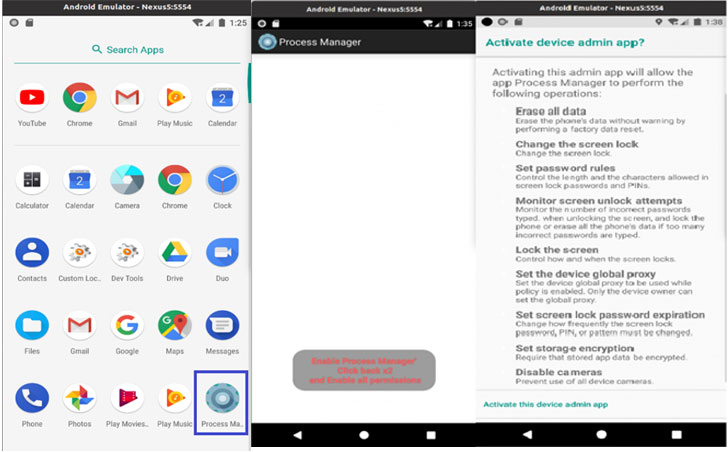

« Lorsque l’application est exécutée, un avertissement apparaît sur les autorisations accordées à l’application », ont déclaré des chercheurs du Lab52. mentionné. « Ceux-ci incluent les tentatives de déverrouillage de l’écran, le verrouillage de l’écran, la définition du proxy global de l’appareil, la définition de l’expiration du mot de passe de verrouillage de l’écran, la définition du cryptage du stockage et la désactivation des caméras. »

Une fois l’application « activée », le logiciel malveillant supprime son icône en forme d’engrenage de l’écran d’accueil et s’exécute en arrière-plan, abusant de ses larges autorisations pour accéder aux contacts et aux journaux d’appels de l’appareil, suivre son emplacement, envoyer et lire des messages, accéder à des stockage, prendre des photos et enregistrer de l’audio.

Les informations recueillies sont capturées dans un format JSON et ensuite transmises au serveur distant susmentionné. Malgré le chevauchement du serveur C2 utilisé, Lab52 a déclaré qu’il n’avait pas suffisamment de preuves pour attribuer le malware au groupe Turla.

Le vecteur d’accès initial exact utilisé pour distribuer le logiciel espion et les cibles visées de la campagne est également inconnu à ce stade.

Cela dit, l’application Android malveillante tente également de télécharger une application légitime appelée Roz Dhan (qui signifie « Daily Wealth » en hindi) qui compte plus de 10 millions d’installations et permet aux utilisateurs de gagner des récompenses en espèces pour avoir répondu à des enquêtes et des questionnaires.

« L’application, [which] est sur Google Play et est utilisé pour gagner de l’argent, dispose d’un système de parrainage qui est abusé par le logiciel malveillant », ont déclaré les chercheurs. « L’attaquant l’installe sur l’appareil et réalise un profit.

Poster un commentaire